Questões de Concurso

Foram encontradas 19.861 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um administrador de redes deseja verificar a conexão entre dois computadores em uma mesma rede. Qual comando deve ser inserido no prompt de comando para verificar a conexão?

Quando o algoritmo de roteamento é implementado, cada roteador precisa tomar decisões com base no conhecimento local, não na imagem completa da rede. Uma técnica local simples é a de _________ , na qual cada pacote de entrada é enviado para cada interface de saída, exceto para aquela em que chegou.

Analise e indique a altemativa que melhor preenche a lacuna no texto acima.

A camada de enlace de dados usa os serviços da camada fisica para enviar e receber bits pelos canais de comunicação. Indique a alternativa que não identifica uma função desta camada.

O sistema de telefonia móvel é usado para comunicação remota de voz e dados. Os telefones móveis passaram por cinco gerações distintas, normalmente chamadas de 1G, 26, 36, 4G e 5G. Sobre a rede de comunicação de telefones móveis destaca-se:

I) O uso do sistema AMPS é muito amplo ainda nos dias de hoje por sua lógica simples e versátil de comunicação em chamadas.

II) É por meio do cartão SIM que o aparelho e a rede se identificam e codificam as conversas.

III)) O sistema GSM trabalha em uma faixa de frequências internacional, incluindo 900, 1.800 e 1.900 MHz.

São indicadas afirmações corretas sobre as redes de telefones móveis em:

Uma questão fundamental de projeto é determinar a maneira como os pacotes são roteados da origem até o destino. As rotas podem se basear em tabelas estáticas, “amarradas” à rede e raramente alteradas, ou frequentemente podem ser atualizadas de forma automática, para evitar componentes defeituosos. Elas também podem ser determinadas no início de cada conversação; por exemplo, uma sessão de terminal, como um login em uma máquina remota. Por fim, elas podem ser altamente dinâmicas, sendo determinadas para cada pacote, refletindo a carga atual da rede.

O texto acima faz menção a função de uma das camadas do modelo OSI. Indique a alternativa que corresponde ao nome desta camada.

Associe cada tipo de rede a sua respectiva abrangência:

I) WAN

II) LAN

III) MAN

a) Opera dentro e próximo de um único prédio, como uma residência, um escritório ou uma

fábrica.

b) Abrange uma cidade.

c) abrange uma grande área geográfica, refere-se normalmente a um país ou continente.

De acordo com os conceitos atribuídos à Internet e a transferência de arquivos, assinale a alternativa que completa corretamente a lacuna do texto a seguir:

A utilização do protocolo _______ permite a transferência de ficheiros de uma maneira eficiente e segura. A transferência pode ser feita em qualquer direção. No entanto, do lado do servidor existem as restrições do espaço disponível e dos diretórios e ficheiros a que se tem acesso.

( ) O protocolo HTTP faz a criptografia do transporte de dados para que estes não fiquem visíveis para usuários externos e recentemente substituiu o HTTPS, sendo atualmente o padrão para a maioria dos sites.

( ) Dentro do protocolo HTTPS existe um outro protocolo responsável por inserir a camada de criptografia, tal como o TSL, que une as forças das chaves assimétricas e simétricas durante o processo de comunicação.

( ) Enquanto o protocolo SMTP é responsável pelo envio e recebimento de e-mails entre servidores, o protocolo POP3 lida com o recebimento e o download de mensagens para o dispositivo do usuário.

( ) O protocolo IMAP enfoca o download e armazenamento de e-mails localmente, já o POP3 oferece uma abordagem para acesso e gerenciamento de mensagens de e-mail diretamente nos servidores de e-mail.

Assinale a sequência correta.

( ) Os pontos de rede são pontos de conexão física em que os dispositivos de rede, como computadores, impressoras e switches, são conectados à infraestrutura de rede.

( ) Os pontos de rede são identificados por tomadas RJ45, que são compatíveis com cabos de par trançado.

( ) Cada ponto de rede deve ser conectado diretamente a um switch ou a um painel de conexão centralizado para facilitar a distribuição de conexões.

Assinale a sequência correta.

Nesse contexto, sobre cabeamento estruturado, analise as afirmativas a seguir:

I. O cabeamento estruturado segue padrões definidos, como o TIA/EIA-568, que especifica os tipos de cabos, conectores e a disposição física dos equipamentos, garantindo a interoperabilidade e facilitando a manutenção.

II. Na malha horizontal do cabeamento estruturado, os cabos são distribuídos de forma organizada, utilizando racks, patch panels e switches, o que facilita a identificação, o gerenciamento e a manutenção dos cabos.

III. A malha horizontal é a parte do cabeamento estruturado de redes responsável por distribuir os cabos de rede desde o data center ou sala de equipamentos até os pontos de conexão nas áreas de trabalho, onde os dispositivos finais (como computadores, impressoras e telefones) são conectados à rede.

Estão corretas as afirmativas

( ) Resolução iterativa: o cliente pode transmitir sua solicitação para vários servidores antes de obter uma resposta. ( ) Resolução recursiva: o cliente transmite sua solicitação a um servidor que, no final do processo, retorna uma resposta. ( ) Caching: é um método pelo qual uma resposta a uma consulta fica armazenada na memória (por um tempo limitado) para agilizar a consulta a solicitações futuras.

A sequência está correta em

A equipe de Tecnologia da Informação (TI) desta empresa contratou um serviço de computação em nuvem, e migrou esta aplicação de seu datacenter corporativo para aquele ambiente disponível na internet.

Depois disso, a equipe de TI deixou de se preocupar com os ativos e serviços de infraestrutura necessários à operação daquele software, como servidores, switches, roteadores, energia elétrica, refrigeração, conexão com internet etc. Entretanto, manteve a necessidade da instalação de máquinas virtuais, sistemas operacionais, customização do software, gerenciamento de permissões de usuários etc. para operação da aplicação corporativa no novo ambiente.

Assinale a opção que apresenta o tipo de computação em nuvem contratado pela empresa para o novo modelo de operação do software em questão.

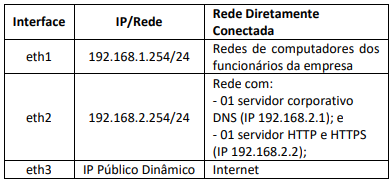

A tabela a seguir descreve como as interfaces desse servidor IPTables estão configuradas e conectadas.

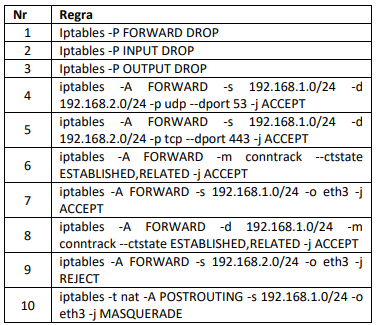

As regras de acesso configuradas neste servidor IPTables são apresentadas na tabela a seguir.

Diante deste cenário, analise as afirmativas a seguir:

I. As máquinas da rede 192.168.1.0/24 podem acessar todos os serviços disponíveis na rede 192.168.2.0/24.

II. As máquinas da rede 192.168.1.0/24 podem acessar à internet.

III. Os serviços disponíveis na rede 192.168.2.0/24 podem ser acessados por dispositivos na internet.

Está correto o que se afirma em

Considere o pequeno programa a seguir utilizando essa ferramenta.

#!/bin/bash

nc 192.168.1.1 4343

Assinale a opção que apresenta a correta função desse programa.

Para fornecer autenticação de usuários por meio de um servidor de autenticação centralizado é comumente utilizado em redes corporativas o protocolo