Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de armazenamento de dados, julgue o item a seguir.

Quando um computador executa, entre outras tarefas, serviços

de armazenamento de dados em uma rede, ele é considerado

uma unidade NAS.

Acerca de armazenamento de dados, julgue o item a seguir.

Em uma storage SAN, a camada do meio, ou fabric layer,

envolve os cabos e switches que conectam os dispositivos.

Acerca de armazenamento de dados, julgue o item a seguir.

Na replicação síncrona, os storages primário e secundário são

acionados ao mesmo tempo, ao passo que, na replicação

assíncrona, pode haver uma latência entre o acionamento de

um e outro(s) storage(s).

Acerca de redes de computadores, julgue o item subsequente.

Com a criação do protocolo TCP, que é orientado a conexões,

o protocolo UDP deixou de ser utilizado.

Acerca de redes de computadores, julgue o item subsequente.

O RIP é um exemplo de algoritmo de roteamento por vetor de

distância no qual cada roteador possui uma tabela com as

melhores distâncias para cada destino.

Acerca de redes de computadores, julgue o item subsequente.

Comparativamente ao IPv4, o IPv6, além de aumentar o

endereçamento de 32 bites para 128 bites, também aumentou

a quantidade de campos no cabeçalho: de 7 para 13.

Acerca de redes de computadores, julgue o item subsequente.

O padrão IEEE 802.1Q possui dois campos de 2 baites cada: o

primeiro representa o ID de protocolo da VLAN, e o segundo

é dividido em 3 subcampos.

A respeito de redes sem fio, VoIP e telefonia IP, julgue o item a seguir.

Uma rede wireless ad hoc é um conjunto de computadores conectados entre si, sem ponto de acesso e sem acesso à Internet.

A respeito de redes sem fio, VoIP e telefonia IP, julgue o item a seguir.

Na comunicação entre computadores, o termo jitter identifica a variação do atraso entre os pacotes sucessivos de dados em uma transmissão.

A respeito de redes sem fio, VoIP e telefonia IP, julgue o item a seguir.

Em uma conexão que utilize o padrão de autenticação 802.1X,

o ponto de acesso permite a conversação entre o cliente e o

servidor de autenticação.

A respeito de redes sem fio, VoIP e telefonia IP, julgue o item a seguir.

Nas chamadas via VoIP, os algoritmos de compressão e

descompressão são assimétricos, ou seja, a compressão é lenta

e a descompressão, rápida.

Com relação a equipamentos de rede e protocolo ethernet, julgue o próximo item.

O padrão gigabit ethernet conta com a extensão jumbo frames,

que permite o tráfego de quadros com mais de 1.500 baites.

Com relação a equipamentos de rede e protocolo ethernet, julgue o próximo item.

Gateways são dispositivos para conectar computadores que

utilizem diferentes protocolos para o transporte de dados.

Com relação a equipamentos de rede e protocolo ethernet, julgue o próximo item.

Antes de começar a construir uma spanning tree, deve-se

definir a bridge que será a raiz.

Com relação a equipamentos de rede e protocolo ethernet, julgue o próximo item.

O padrão fast ethernet utiliza o procedimento de

autonegociação, que permite, entre duas estações conectadas,

a negociação automática da velocidade e do tipo de duplex.

A diferença para os telefones comuns é que os telefones IP utilizam os seguintes conectores:

Atualmente, raras são as empresas que hospedam seus websites e aplicações de rede em servidores instalados dentro delas mesmas. São utilizados servidores instalados em datacenters que oferecem a estrutura necessária para que os serviços operem de forma confiável. O gerenciamento dos servidores é feito de forma remota através de serviços e protocolos seguros.

Um dos protocolos utilizados para acesso remoto a servidores é o SSH (Secure Shell).

MORIMOTO, Carlos E. Redes guia prático: ampliada e atualizada. 2ª Ed. - Porto Alegre: Sul Editores, 2011. Pags 495 a 505.

MORIMOTO, Carlos E. Servidores Linux: guia prático. Porto Alegre: Sul Editores, 2011. Pags 511 a 550.

Considerando o acesso remoto a servidores rodando sistema operacional Linux, analise as asserções que seguem.

I. O protocolo SSH é nativo de sistemas Linux e por isso não há possibilidade de acesso remoto a partir de sistemas operacionais Windows ou outras plataformas.

II. O SSH utiliza chaves simétricas para fazer a autenticação. Uma Chave pública permite descriptografar dados, enquanto a chave privada permite criptografar esses dados.

III. O Linux permite que as configurações do sistema, instalação de novos programas, atualizações de segurança, instalação de um novo Kernel, possam ser efetuadas em “modo texto”, o que permite configurar o servidor e mantê-lo atualizado remotamente, por meio do protocolo SSH.

IV. O SSH é uma ferramenta que permite administrar máquinas remotamente, transferir arquivos de várias formas diferentes, encapsular outros protocolos, por exemplo: acessar uma sessão do VNC através de um túnel seguro.

A partir das informações acima, assinale a

alternativa que contém as afirmações corretas.

O modelo de referência OSI (Open Systems Interconnection) desenvolvido pela Organização Internacional de Padronização - ISO (do inglês, International Standardization Organization) estrutura a rede em camadas que determinam diferentes funções, serviços, protocolos e equipamentos. Esses serviços (ou ações) preparam os dados para serem enviados para outro computador através da rede. Cada camada é construída baseada nos padrões e nas atividades definidas pela camada inferior, e por sua vez vai prestar algum serviço à camada imediatamente superior a ela.

TORRES, Gabriel. Redes de Computadores Curso Completo. Rio de Janeiro: Axcel Books, 2001, pág. 33 a 46.

De acordo com o modelo ISO/OSI, as camadas que definem sua estrutura e sequência da mais alta (superior) para a mais baixa (inferior) são, respectivamente:

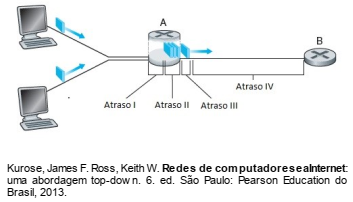

A Internet pode ser vista como uma infraestrutura que fornece serviços a aplicações distribuídas. A figura a seguir ilustra o atraso nodal total que ocorre na comunicação entre dois roteadores (A e B). O atraso nodal total corresponde ao tempo total de transferência de um pacote entre dois pontos diretamente conectados.

Considerando os atrasos ilustrados na figura acima, analise as asserções a seguir.

I. Atraso I é o tempo gasto para examinar o cabeçalho do pacote e determinar para onde direcioná-lo.

II. Atraso II é conhecido como atraso de fila, onde o pacote que chega por último é enviado primeiro.

III. Atraso III é gerado pelo tempo necessário para a propagação dos bits do roteador A até o roteador B.

IV. Atraso IV pode variar de acordo com o meio de transmissão utilizado (metálico, fibra óptica, sem fio, etc.).

Sobre os atrasos ilustrados, assinale a alternativa

que contém as afirmações corretas.

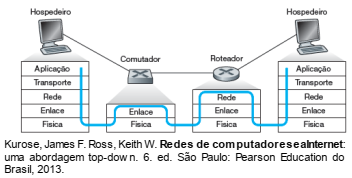

A figura a seguir ilustra o processamento de pacotes em computadores, roteadores e hospedeiros de acordo com as camadas da pilha de protocolos TCP/IP.

Observe a figura e analise as sentenças a seguir:

I. Os hospedeiros (ou hosts, em inglês) descartam a camada de transporte da pilha de protocolos TCP/IP.

II. Roteadores são comutadores de pacotes do tipo “armazena e repassa”, que transmitem pacotes usando endereços da camada de rede.

III. O comutador utiliza o endereço IP da camada de Enlace para identificar a origem e o destino do pacote.

IV. Existem equipamentos comerciais denominados switches que se comportam como comutadores (Camada 2) e também como roteadores (Camada 3).

Sobre o processamento pacotes, assinale a

alternativa que contém as afirmações corretas.