Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Associe os modos de operação do RAID listados na coluna 1 com a respectiva descrição na coluna 2.

Coluna 1

1. Raid 0

2. Raid 1

3. Raid 5

4. Raid 10

Coluna 2

( ) Utiliza o sistema de paridade para manter a integridade dos dados.

( ) Trabalha com pares de HDs em que um disco do par guarda a cópia do outro.

( ) Metade dos HDs é utilizada em modo striping, enquanto a segunda metade armazena uma cópia dos dados dos primeiros.

( ) Tem como objetivo único melhorar o desempenho.

Sobre alguns equipamentos de redes de computadores, analise as assertivas abaixo.

I) Um switch mapeia de forma inteligente os seguimentos de rede a ele conectados, permitindo, assim, somente a passagem do pacote necessário.

II) Um hub guarda na memória os endereços dos destinatários em uma tabela, decodificando o cabeçalho do pacote para localizar o endereço MAC do destinatário

III) Um roteador é um equipamento usado para conectar diferentes redes de computadores entre si.

Quais são as corretas?

Com relação aos protocolos UDP e TCP, analise as assertivas abaixo.

I) O protocolo UDP é um protocolo de transporte orientado à conexão.

II) O protocolo UDP é mais leve, porém essa leveza vem do fato que ele tolera perdas de pacotes.

III) O protocolo TCP preza pela confiabilidade da transmissão dos dados.

IV) O protocolo TCP é mais utilizado em jogos on-line, streaming de vídeo e de voz.

Podemos afirmar que estão corretas

O sistema que tem por base esta definição:

resolver nomes de domínios em Endereços IP, é o

Sobre o funcionamento do FTP, assinale a alternativa correta.

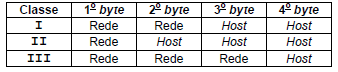

As classes I, II e III são, correta e respectivamente,

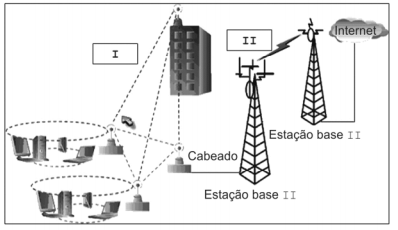

Considere a figura a seguir.

A figura apresenta

Um Técnico da SABESP entrou no site https://test-ipv6.com/index.html.pt_BR para verificar a adequação do navegador e da conexão ao IPv6 e obteve algumas informações como as listadas abaixo.

− Seu endereço IPv4 parece ser 189.100.255.119

− Seu endereço IPv6 parece ser ...I...

− Seu ..II.... parece ser CLARO S.A.

− Como você possui IPv6, estamos incluindo uma guia que mostra o quão bem você pode alcançar outros sites IPv6.

Com base nestas informações, é correto afirmar que

Um equipamento legado, rodando Windows, precisa ser acessado remotamente, através de uma VPN, para ser utilizado em uma antiga rede Novell, por meio do protocolo IPX diretamente, sem encapsulamento em outro protocolo.

A tecnologia de VPN que pode ser utilizada nesse caso é:

Uma empresa deseja permitir que um servidor, rodando Linux, possa usar autenticação de login via LDAP.

Uma forma de conseguir isso é configurar adequadamente, no Linux, o seguinte recurso:

Para implementar uma resolução de nomes mais segura, foi desenvolvido o padrão DNSSEC.

Basicamente ele serve para:

Com relação ao uso de sniffers, analise as afirmativas a seguir:

I. Um sniffer costuma ser utilizado para encontrar outros sniffers presentes em outras máquinas na rede.

II. Podem ser utilizados como fonte de negação de serviço na sub-rede onde operam.

III. A interface de rede deve estar operando em modo promíscuo para que um sniffer funcione adequadamente.

Está correto somente o que se afirma em: