Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Diversas aplicações populares da internet têm os seus respectivos protocolos associados, seja da Camada de Aplicação e da Camada de Transporte. Sobre essas aplicações, analise as afirmativas a seguir.

I. O correio eletrônico utiliza o protocolo SMTP na Camada de Aplicação e o protocolo UDP da Camada de Transporte.

II. O acesso a terminal remoto utiliza o protocolo Telnet na Camada de Aplicação e o protocolo TCP da Camada de Transporte.

III. Multimídia em tempo real, o protocolo RTP na Camada de Aplicação e o protocolo UDP da Camada de Transporte.

IV. A telefonia por internet utiliza o protocolo SIP na Camada de Aplicação e o protocolo UDP da Camada de Transporte.

Está(ão) correta(s) apenas a(s) afirmativa(s)

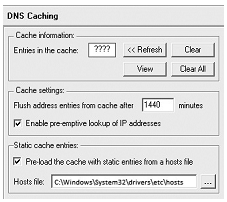

Na situação de configuração de DNS Caching precedente, o

resultado de uma consulta de nome a servidores DNS de mais alto

nível, respondida como positiva ao servidor DNS local, será

Assim como no IPv4, o protocolo IPv6 também sofre ataques, sendo que a maioria explora o modo de operação do ICMPv6 (Internet Message Control Protocol for v6), já que o NDP (Neighdor Discovery Protocol) assume um papel importante em relação às funcionalidades nas redes baseadas no IPv6. Um desses ataques tem como característica “praticar um ataque de negação de serviço simplesmente gerando sucessivas mensagens ICMPv6 Tipo 36 (NA) como resposta de todas as mensagens ICMPv6 Tipo 135 (NS) transmitidas na rede com a finalidade de anunciar que aqueles endereços IPv6 propostos pelos hosts já estão em uso, mesmo que não estejam”.

Assinale a alternativa que apresenta esse tipo de ataque.