Questões de Concurso

Foram encontradas 19.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

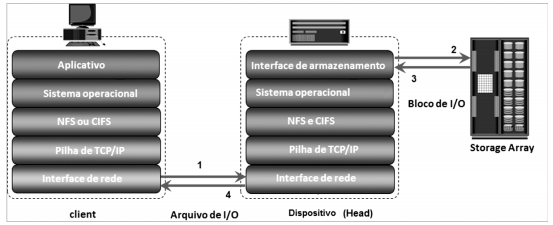

Considere a imagem a seguir.

,

1. O solicitante (client) empacota uma solicitação de input/output - I/O em TCP/IP e a envia através da pilha de rede. O dispositivo recebe esta solicitação da rede.

2. O dispositivo converte a solicitação de I/O em uma solicitação apropriada de armazenamento físico, que é um I/O em nível de block, para então executar a operação no armazenamento físico.

3. Quando o dispositivo recebe os dados do armazenamento, ele processa e re-empacota os dados em uma resposta apropriada de protocolo de arquivo.

4. O dispositivo empacota esta resposta em TCP/IP novamente e a envia para o client através da rede.

A descrição se refere ao processo de lidar com I/Os no ambiente

Julgue o item subsecutivo, referente à gestão do ciclo de vida da informação — ILM (Information Lifecycle Management).

DAS (direct-attached storage) é uma tecnologia de armazenamento de dados criada para que sejam direcionados os requisitos relativos ao custo, ao desempenho e à disponibilidade dos dados.

Julgue o próximo item, acerca dos protocolos Syslog e Microsoft Event Viewer.

O nível de severidade das mensagens do Syslog varia

entre 0 e 7.

Com relação aos protocolos NAC (network access control) e NAP (network access protection), julgue o seguinte item.

O padrão 802.1 X, que é uma forma de NAC, define formas de

encapsulamento do EAP (extensible authentication protocol)

sobre IEEE 802.

No que se refere a algoritmos e protocolos de segurança em redes wireless, julgue o item que se segue.

O protocolo WEP (wired equivalent privacy) não

é considerado seguro, uma vez que por meio de uso dos

vetores de inicialização é possível quebrá-lo.

No que diz respeito à segurança em redes, julgue o próximo item.

Por padrão, um WAF (web application firewall) é capaz

de utilizar as camadas de rede, de transporte e de aplicação

da pilha TCP/IP.

Com relação aos protocolos de redes locais, julgue o item subsequente.

Se uma comunicação que utiliza o protocolo FTP for

estabelecida, o comando GET poderá ser enviado pelo

computador para efetuar o download de um arquivo.

Com relação aos protocolos de redes locais, julgue o item subsequente.

A apresentação da mensagem destination unreachable em um

tráfego capturado na comunicação entre computadores indica

que esse tráfego utiliza protocolo FTP.

Com relação aos protocolos de redes locais, julgue o item subsequente.

Se, a partir de um computador com IP 192.168.100.249,

o comando ping 192.168.100.250 for enviado por meio

de uma máscara de rede de 24 bites, será criado, na tabela ARP

do computador 192.168.100.249, um registro com o endereço

IP 192.168.100.250 e com o endereço MAC desse

computador.

Com relação aos protocolos de redes locais, julgue o item subsequente.

Um host com endereço IP 192.168.1.130 e máscara de

rede com 25 bites pode acessar um host com endereço

IP 192.168.1.120, uma vez que este último também utiliza uma

máscara de rede com 25 bites.

Com relação aos protocolos de redes locais, julgue o item subsequente.

Quando utilizado em uma conexão remota, o protocolo SSH

é capaz de transferir, de forma criptografada, os dados

referentes ao usuário e a senha no momento da autenticação.

No que se refere à administração do sistema operacional Windows Server 2008 R2, julgue o seguinte item.

O serviço DHCP (Dynamic Host Configuration Protocol)

é capaz de atualizar, de forma dinâmica, o serviço DNS

(domain name system).