Questões de Concurso

Foram encontradas 19.892 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A requisição e a resposta HTTP, ao trafegarem pela Internet, serão endereçadas, respectivamente, a:

Esse esquema descrito corresponde a um RAID de nível:

As regras usadas para definir e identificar as informações de gerenciamento são especificadas pelo padrão SMI (Structure of Management Information) que determina a descrição das bases de informação de gerenciamento (MIB – Management Information Base) com:

Um tipo de ataque existente que o uso do firewall NÃO consegue evitar é um(a):

Esse administrador deve montar uma defesa de forma a:

O equipamento a ser montado por essa empresa é um:

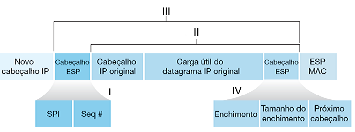

Atualmente, a segurança nas redes de computadores é algo fundamental, especialmente no âmbito de proteger informações altamente sigilosas, ou mesmo as informações que simplesmente não devem ser vistas por outras pessoas. Uma das formas de se garantir a segurança das informações ocorre na camada de rede, através da utilização do protocolo IP seguro, denominado IPsec. Este protocolo tem como objetivo proteger os data-gramas da camada de rede, dos hospedeiros aos roteadores, em geral, para auxiliar na criação de redes virtuais privadas (VPNs). Dessa forma, considere o formato do data-grama IPsec, conforme figura a seguir.

Assinale a alternativa que contempla a associação correta

entre o número e a sua descrição:

Em redes de computadores, diversos fatores devem ser levados em conta para o seu bom funcionamento. Esses fatores podem constar tanto na borda da rede, onde estão localizados os hospedeiros, quanto no núcleo da rede, onde se encontram os elementos de comutação. Dentre os diversos fatores a serem considerados, os atrasos assumem um papel relevante, pois se não administrados de forma adequada, podem degradar de maneira muito rápida o desempenho de uma rede de computadores. Dessa forma, considere a figura a seguir, na qual podem ser observados elementos de borda e elementos de núcleo de rede.

A partir das considerações realizadas e da figura apresentada

anteriormente, assinale a alternativa que contempla corretamente

os tipos de atrasos que ocorrem em I, II, III e IV, respectivamente:

Imagine que o seguinte diálogo se estabeleça entre duas pessoas.

Pessoa 1: "Olá, bom dia! Como vai?”

Pessoa 2: "Olá, bom dia! Vou bem! Obrigado! E você, como vai?"

Pessoa 1: "Também vou bem, obrigado! Por favor, você poderia me dizer que horas são?”

Pessoa 2: "Sim! São 8:20h!”

Pessoa 1: "Muito obrigado."

Pessoa 2: "Posso lhe ajudar em alguma coisa?"

Pessoa 1: "Pode sim! Você vai tomar o ônibus para o Ipiranga?"

Pessoa 2: "Infelizmente não! Vou para a Barra Funda! No entanto, o ônibus do Ipiranga ainda não passou."

Pessoa 1: "Nossa, muito obrigado! Pensei que eu tivesse perdido. Bom, vou aguardar então!"

Pessoa 2: "Imagina, por nada! Isso, o ônibus deve estar para chegar!"

No cotidiano das pessoas, isso se trata de uma conversa absolutamente

normal, em um ponto de ônibus. Mostra que são duas

pessoas que utilizam uma forma educada de tratamento. Pensando

uma analogia para o contexto das redes de computadores, os

hospedeiros que participam de um processo de comunicação

também trocam informações de maneira regrada e todo o processo

de troca de informações possui sua base em:

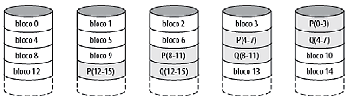

Em diversas empresas, sejam elas do seguimento de tecnologia da informação ou não, o estabelecimento de garantias para que as informações não se percam, em geral, é compreendido como fundamental. Além disso, também existe a questão da disponibilidade da informação a todo o tempo, com vistas ao não retardamento de tarefas a serem cumpridas. Dessa forma, são implementados desde mecanismos de recuperação de informação, por exemplo através de backups, de modo que se ocorrer alguma falha, exista a possibilidade de reaver a informação, até mecanismos de redundância, para garantir o acesso pleno e contínuo aos dados. Uma das maneiras de se criar redundância é através da tecnologia RAID (Redundant Array of Independent Disks), conforme pode ser visto na figura a seguir.

Fonte: Arquitetura e Organização de Computadores - 8 Edição

A partir das informações anteriormente oferecidas, assinale a

alternativa que contempla o nível de RAID demonstrado, bem

como uma de suas características:

Os filtros usados para provocar a atenuação do efeito dos ruídos em uma cena, decorrentes de erros na transmissão do sinal são do tipo

Assim, considere o endereço IP do site Google: 64.233.185.104

Marque a alternativa que apresenta este mesmo endereço em notação binária.

“Envolve todos os roteadores de uma rede, cujas interações coletivas por meio do protocolo de roteamento determinam os caminhos (ou rotas) que os pacotes percorrem em suas viagens do nó de origem ao nó de destino."

Marque a alternativa que apresenta o(s) termo(s) que est(á/ão) diretamente relacionado(s) com a afirmativa acima.

( ) O maior problema do SSH é a impossibilidade de criptografar sessões de terminal para usuários em hosts remotos.

( ) Do ponto de vista da segurança, é aconselhado que não seja permitido o login do usuário root usando SSH, através da configuração PermitRootLogin no.

( ) A porta 22 é a porta padrão para o protocolo SSH.

A sequência CORRETA para as afirmações acima é:

I – O Bind9 inclui as ferramentas named-checkconf, usada para checar a sintaxe do arquivo principal de configuração do Bind9, e named-checkzone, usada para checar os arquivos de dados das zonas.

II – O principal arquivo de configuração do Bind9 é o named.conf. Para cada domínio sob responsabilidade do servidor, deve ser criada uma entrada do tipo “zone” neste arquivo (ou no arquivo named.conf.local).

III – Os arquivos de dados das zonas de DNS devem ter seus conteúdos inseridos no final do arquivo named.conf, para que o Bind9 possa resolver os nomes dos domínios associados a estes.

Sobre essas afirmativas, está CORRETO o que se afirma em: