Questões de Concurso

Foram encontradas 19.892 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Soluções de videoconferência com o uso do protocolo H323 devem suportar também o protocolo H.225.0 RAS (registration, admission and status), para sinalização de chamada do H.225.0; e o H.245, para controle de comunicações multimídia.

Tanto o Microsoft Outlook quanto o Mozilla Thunderbird suportam o uso de IMAPS como clientes de correio eletrônico.

No Mozilla Thunderbird, o uso do protocolo IMAPS requer que o servidor de email também utilize o protocolo POP3S para envio de correio entre servidores de email.

Considerando essa situação hipotética, julgue o próximo item.

Para a configuração de autenticação do OpenLDAP, é recomendável o uso do SASL (simple authentication and security layer) com Kerberos V, já que qualquer aplicação de rede que usa LDAP suporta o protocolo Kerberos para autenticação.

Considerando essa situação hipotética, julgue o próximo item.

Na situação em apreço, a técnica de autenticação com DIGEST-MD5 pode ser utilizada, já que o CRAM-MD5 está depreciado em versões 2.4 do OpenLDAP.

Tendo como referência essa situação hipotética, julgue o item subsequente. Nesse sentido, considere que a sigla IPAM refere-se a IP address management.

O Windows 2012 R2 possui uma regra para descobrimento e gerenciamento de endereços IP conhecida por IPAM .

Tendo como referência essa situação hipotética, julgue o item subsequente. Nesse sentido, considere que a sigla IPAM refere-se a IP address management.

O IPAM funciona tanto com DNS quanto com DHCP, no entanto é restrito a endereçamento IPv6.

Considerando essa situação hipotética, julgue o item que se segue, relativo a firewall e proxy.

O firewall IPTABLES permite o uso de filtro de pacotes, de forma a controlar o fluxo de dados entre a rede local e a Internet, interferindo em situações normais até a camada de transporte do modelo TCP/IP.

Considerando essa situação hipotética, julgue o item que se segue, relativo a firewall e proxy.

O proxy SQUID permite a filtragem de URLs que façam uso do protocolo HTTP e também permite a criação de listas de acesso conforme a necessidade de filtragem.

Acerca dessa situação hipotética, julgue o item seguinte.

Na situação considerada, não havia como atender à solicitação de um IPv4 fixo ou variável, visto que a disponibilidade de endereços IPv4 está esgotada no Brasil desde 2009.

Acerca dessa situação hipotética, julgue o item seguinte.

A faixa de frequência vedada no edital está relacionada ao uso de enlaces utilizados pelas redes celulares GSM e CDMA.

As principais características da comutação ...I... são:

- Circuitos virtuais são estabelecidos ao longo da rede durante a conexão e o meio de transmissão é compartilhado.

- Cada bloco de dados possui um endereçamento de destino, mas não se sabe ao certo se quando o remetente enviar os dados, haverá um caminho de comunicação disponível.

- Em uma só conexão física, diversas conexões lógicas podem ser estabelecidas.

As principais características da comutação ..II.... são:

- Uma conexão ponto a ponto é estabelecida entre o remetente e o destinatário, antes do início da transmissão dos dados.

- Existe um caminho de comunicação dedicado entre os dois computadores.

- Oferece suporte a aplicações sensíveis a atrasos, como transmissões de voz.

As lacunas I e II são, correta e respectivamente, preenchidas por:

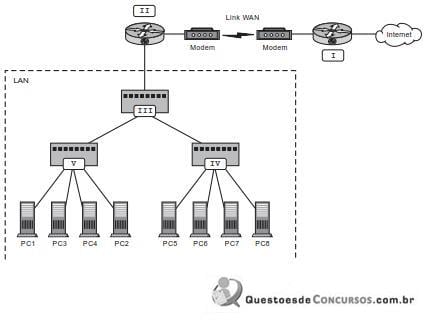

Luiza, observando os símbolos utilizados na figura, indicou corretamente os equipamentos numerados de I a V, nesta ordem:

I. Sua transmissão pode ser tanto analógica quanto digital. É um meio de transmissão de menor custo por comprimento. A ligação de nós ao cabo é também simples e, portanto, de baixo custo. É normalmente utilizado com transmissão em banda básica. Em geral, pode chegar até várias dezenas de metros com taxas de transmissão de alguns megabits por segundo. Sua desvantagem é a sensibilidade às interferências e ruídos.

II. Este meio de transmissão mantém uma capacitância constante e baixa, teoricamente independente do comprimento do cabo permitindo suportar velocidades da ordem de megabits por segundo sem necessidade de regeneração do sinal e sem distorções ou ecos. Comparado ao meio I, este tem uma imunidade a ruído bem melhor e uma fuga eletromagnética mais baixa. É mais caro do que o I, e o custo das interfaces para ligação ao cabo é maior.

Os meios de transmissão caracterizados em I e II são, correta e respectivamente, cabo

I O protocolo WEP provê dois métodos de autenticação de dispositivos: CRC-32 para verificação de integridade de dados e o uso do algoritmo RC4, que tem o objetivo de prevenir a leitura dos dados de usuários em trânsito na rede.

II O WEP2 substituiu a chave estática do protocolo WEP de 40 bits por uma chave de 104 bits, mantendo o IV (vetor de inicialização) com 24 bits, informação que “passa em claro" na rede uma vez que precisa ser utilizada no processo de d ecodificação.

III O WPA, embora também baseado no uso do RC4, estendeu o IV (vetor de inicialização) de 24 para 48 bits. Porém, a sua versão mais simples, a WPA-Personal, é baseada no uso de uma chave pré-compartilhada (PSK) que, dependendo do seu tamanho e complexidade, pode ser descoberta através de “ataques de dicionário" .

IV O WPA2, base para o padrão 802.11i, utiliza novos algoritmos de criptografia e integridade, diferentemente dos seus antecessores, como o CCMP, baseado no protocolo AES, com chaves de bloco de 40 bits que dificulta, porém não impede, o êxito tanto de ataques de força bruta, como ataques de reinjeção de pacotes.

Das afirmações, estão corretas

I O PPTP, protocolo para implementação de VPNs criado pela Microsoft foi, desde a sua concepção, bastante utilizado pelo fato de não apresentar problemas com mascaramento (NAT) e/ou regras específicas em firewalls.

II VPNs geralmente utilizam criptografia. Porém, não necessariamente os túneis virtuais privados devem estar encriptados para serem considerados VPNs.

III Na utilização da solução OpenVPN, implementação de código aberto de VPNs, é possível utilizar compactação, com o objetivo de reduzir/otimizar o f luxo do tráfego tunelado.

IV O IPSec é uma das opções de utilização de VPNs que, dentre outras funcionalidades, possibilita a autenticação de cabeçalhos (AH) e o encapsulamento (ESP) recursos incorporados por padrão no IPv4.

Das afirmações, estão corretas