Questões de Concurso

Foram encontradas 19.892 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ao descartar um pacote, o roteador deve enviar

Assinale a opção que apresenta exemplos de protocolos que foram utilizados para gerar esses ataques usando amplificação de tráfego.

Em redes ethernet, para que seja possível capturar pacotes que não sejam endereçados à própria máquina, Sniffers devem configurar a interface de rede, para trabalhar em modo

1. RAID 0

2. RAID 1

3. RAID 5

4. RAID 6

( ) Mantém o arranjo funcionando mesmo que dois dos discos falhem, mas requer pelo menos 4 discos.

( ) Desempenho de transferência prioritariamente. Arranjo fica indisponível se apenas um dos discos falhar.

( ) Balanceia desempenho e redundância, permitindo que o arranjo fique disponível mesmo que um dos discos falhe.

( ) Redundância de dados prioritariamente. Arranjo fica indisponível apenas se todos os discos falharem.

Assinale a opção que indica a relação correta, de cima para baixo.

PORQUE

Um dos objetivos do RAID é tornar o armazenamento de dados em disco mais seguro e tolerante a falhas. Analisando-se as afirmações acima, conclui-se que

Analisando-se as afirmações acima, conclui-se que

Assim, é uma das responsabilidades do nível

PORQUE

Os endereços do tipo classe B permitem a variação dos cinco últimos bits do primeiro octeto.

Analisando as afirmações acima, conclui-se que

Uma característica comum a esses protocolos é

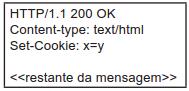

Essa mensagem corresponde a conteúdo enviado pelo

A forma mais compacta de representação do endereço FE80:0000:0000:0000:0202:BEFF:0000:8329 é

Tal comando é o

Para configurar um servidor como escravo, deve-se executar o comando

Esse protocolo é o

Para permitir consultas recursivas apenas para as estações da rede 192.168.10/24, deve-se configurar o arquivo named.conf com a opção

A camada que tem essa função é a de