Questões de Concurso

Foram encontradas 19.892 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

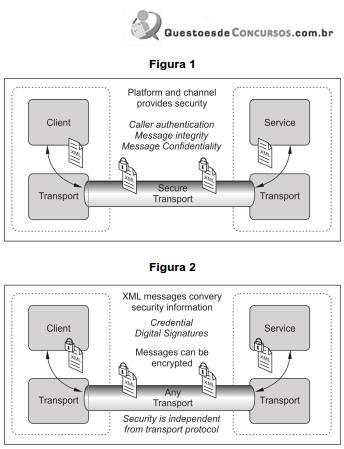

Com base nessas imagens e nas configurações padrão para os protocolos HTTP e HTTPS, é correto afirmar que o arquivo enviado na figura 1

1. Cada ponte tem um ID. Aquela ..II..... deve se tornar a ponte-raiz.

2. Identifica-se em cada ponte a porta com menor custo até a ponte-raiz, chamada de porta-raiz.

3. Identifica-se em cada LAN a ponte com menor custo até a raiz. Esta será a ponte designada, e a porta que a conecta à LAN será a porta designada.

4. As portas designadas e raiz serão marcadas como portas de encaminhamento e as demais portas serão portas bloqueantes.

O protocolo ..III... o implementa de forma automática e distribuída e tem como requisitos:

- Um endereço ..IV.. para o protocolo.

- Um ID único para cada ponte.

- Um ID único para cada porta, no escopo da ponte que a possui.

O protocolo ...V.... necessita das seguintes informações:

- Prioridade relativa de cada ponte na rede.

- Prioridade relativa de cada porta em uma ponte.

- O custo de caminho de cada porta.

As lacunas I, II, III, IV e V são, correta e respectivamente, preenchidas em:

[1] WPA com AES habilitado.

[2] WEP.

[3] WPA2 com AES habilitado.

[4] WPA apenas com TKIP habilitado.

A ordem das configurações acima que possibilita um nível de segurança MAIOR para uma menor segurança em uma rede sem fio, em que a configuração seja possível, é:

- Domínios genéricos: definem hosts registrados de acordo com seus comportamentos genéricos. Cada nó na árvore define um domínio, que é um índice para um banco de dados de espaço de nomes de domínios.

- Domínios ..I... : esta seção usa abreviaturas de 2 caracteres para designar nações. O segundo label pode ser composto por designações nacionais organizacionais ou mais específicas daquela nacionalidade.

- Domínio ..II..... : é usado para associar um endereço a um nome de domínio. Para tratar uma consulta de ponteiros (PTR), este domínio é acrescentado ao espaço de nomes de domínios com o nó de primeiro nível chamado ..III..... (por razões históricas). O segundo nível também é um nó simples que corresponde ao inverse address. O restante do domínio define endereços IP. Para seguir a convenção de ler labels de domínio de baixo para cima, um endereço IP como 132.34.45.121 é lido como ..IV.. .

As lacunas I, II, III e IV são, correta e respectivamente, preenchidas por:

Este sniffer é conhecido como

O protocolo de tunelamento utilizado foi o

I. 100BASE-TX: padrão para cabos de par trançado categoria 5. A distância máxima é de 100 metros, há suporte ao modo full-duplex, que permite que as estações possam enviar e receber dados simultaneamente (100 megabits em cada direção), desde que seja usado um switch.

II. 1000BASE-LX: suporta apenas cabos de fibra óptica. Utiliza a tecnologia long-wave laser, oferecendo um alcance da ordem de Km, o que tornou o padrão atrativo para uso em backbones, interligando diferentes segmentos de rede no campus de uma universidade ou em prédios próximos, por exemplo.

III. 100BASE-T4: padrão para cabos de par trançado categoria 3. Não possui o modo full-duplex e utiliza todos os 4 pares do cabo, reduzindo a taxa de sinalização. A sinalização é mais complexa, um dos pares envia dados da estação para o hub, outro envia do hub para a estação e os outros 2 são alocados para uma direção ou outra, de acordo com quem está transmitindo, de forma que apenas 3 dos pares são usados para transmitir dados simultaneamente.

As redes I, II e III referem-se, respectivamente, às tecnologias

Há uma categoria de dispositivos, que são versões simplificadas dos pontos de acesso, que permitem conectar uma rede cabeada com vários computadores à uma rede wireless já existente. A diferença básica entre este dispositivo e um ponto de acesso é que o ponto de acesso permite que clientes wireless se conectem e ganhem acesso à rede cabeada ligada a ele, enquanto o dispositivo faz o oposto, se conectando a um ponto de acesso já existente, como cliente.

Este dispositivo é ligado ao switch da rede cabeada e é, em seguida, configurado como cliente do ponto de acesso. Uma vez conectado às duas redes, o dispositivo se encarrega de transmitir o tráfego de uma rede à outra, permitindo que os computadores conectados às duas redes se comuniquem.

(http://www.hardware.com.br/livros/redes/redes-wireless.html)

O texto se refere ao dispositivo

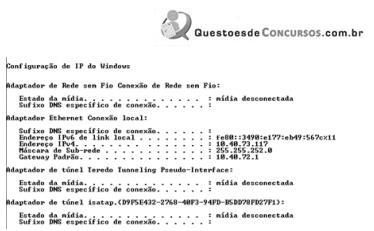

Levando em consideração o resultado acima, assinale a alternativa com o comando executado:

Qual comando abaixo utilizamos para identificar um endereço IP com Sistema Operacional Linux no modo console?

I. O Modelo OSI possui sete camadas, iniciando sua hierarquia pela camada mais baixa, chamada de camada física, até a sua camada superior, denominada camada de apresentação.

II. A camada de transporte garante que as mensagens sejam entregues sem erros, em sequência e sem perdas ou duplicações.

III. A camada de transporte realiza o roteamento entre redes, controla o tráfego e fornece o mapeamento de endereços lógicos e físicos.

Sobre as características do protocolo SSL, assinale a afirmativa correta.