Questões de Concurso

Foram encontradas 19.946 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Memória RAM.

II. Processador.

III. Monitor.

IV. Sistemas de Discos.

V. Placa de Rede.

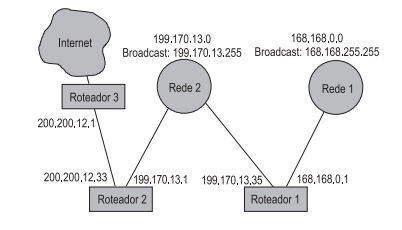

Considere a estrutura de rede mostrada na figura a seguir

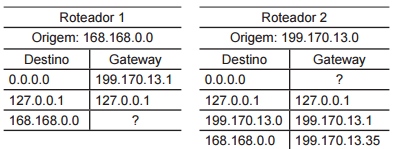

Nessa estrutura, foram configuradas, manualmente, as seguintes tabelas de roteamento dosroteadores

1 e 2

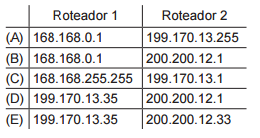

Para que essa rede funcione sem problemas de roteamento, quais os valores que devem ser postos onde está marcado com “?" em cada tabela, de modo que cada datagrama enviado pela rede origem com destino a uma rede indicada na coluna “Destino" siga para o endereço indicado na coluna “Gateway"?