Questões de Concurso

Foram encontradas 20.022 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

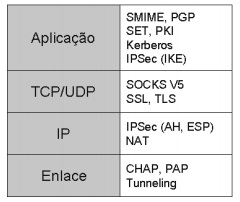

Considerando a figura acima, que apresenta um conjunto de protocolos ou soluções de segurança empregados em vários níveis da família TCP/IP, julgue os itens a seguir, a respeito de ataques e proteções relativos a sistemas diversos.

I A tecnologia SOCKS V5 está mais associada à existência de um firewall que o protocolo SSL.

II A manutenção de mapeamentos entre endereços IP é uma característica melhor associada a um serviço NAT do tipo statefull que ao protocolo IKE (Internet key exchange) do IPSec.

III A fim de autenticar usuários de uma rede e gerar tíquetes que garantem acesso a serviços, um sistema que emprega o protocolo Kerberos usa criptografia de chave assimétrica, similar à empregada em infraestruturas de chaves públicas (PKIs).

IV Os protocolos SMIME e PGP facilitam o alcance de confidencialidade, integridade e disponibilidade no envio de e-mails.

V No que concerne aos protocolos IPSec e os requisitos de autenticidade, integridade e confidencialidade, os protocolos AH (autentication header) e ESP (encapsulating security payload), mesmo sendo passíveis de uso em conjunto, proveem soluções para melhoria de autenticidade e integridade na troca de informações entre hosts, mas apenas o último aborda claramente aspectos de confidencialidade.

Estão certos apenas os itens

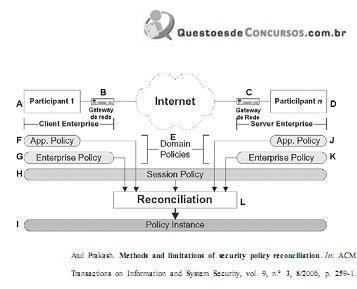

A figura acima apresenta elementos de um modelo de reconciliação entre políticas de segurança, no qual se destacam elementos nomeados de A a L. Considerando essa figura, julgue os próximos itens, acerca de processos de definição, implantação e gestão de políticas de segurança e auditoria.

I O modelo apresentado descreve um cenário de integração B2C (business to consumer).

II A implementação do processo de reconciliação entre políticas, apresentado no elemento L, tem maior chance de privilegiar o atendimento às políticas F e G, que às políticas J e K.

III Os conceitos de user-agent e server-agent se aplicam de forma mais precisa, respectivamente, a A e D que a B e C.

IV O tempo de validade das políticas E, F, G e H é ordenado, do ponto de vista do menor para o maior escopo temporal, como H, F, G e E.

Estão certos apenas os itens

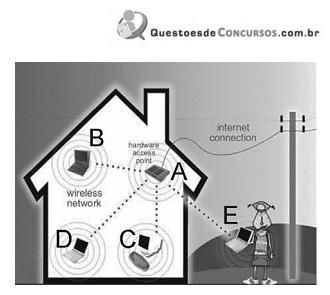

A figura acima, obtida de www.websafecrackerz.com, apresenta um cenário de uso de redes IEEE 802.11, no qual os dispositivos B, C, D e E se conectam ao dispositivo A. Acerca desse tipo de rede de computadores, julgue os itens seguintes.

I Se A funciona conforme o protocolo IEEE 802.11g, então os dispositivos B, C, D e E transmitem e recebem mensagens através de A usando sinais de rádio na frequência de 2,4 GHz.

II Se A funciona conforme o protocolo IEEE 802.11i, então, para a criptografia da carga útil dos pacotes que transitam entre B e A, é usado o algoritmo AES, que é um protocolo de criptografia simétrica.

III Se A funciona conforme o protocolo IEEE 802.11b e com segurança WEP, então, entre A e qualquer dos dispositivos a ele conectados através da rede sem fio, serão trocados vetores de inicialização com comprimento de 24 bits e chaves secretas pré- compartilhadas com comprimento de pelo menos 40 bits.

IV O dispositivo A usualmente dissemina, várias vezes por segundo, um sinal contendo o SSID do ponto de acesso, empregando, nesse caso, o modelo de rede sem fio denominado ad hoc.

V Se A funciona conforme o protocolo IEEE 802.11i, então, a fim de evitar colisões de pacotes com outras redes sem fio que porventura estejam na proximidade de A, este dispositivo faz dispersão do sinal pelas centenas de canais disponíveis na faixa de frequência pertinente ao protocolo 802.11i, por meio da técnica de spread spectrum.

Estão certos apenas os itens

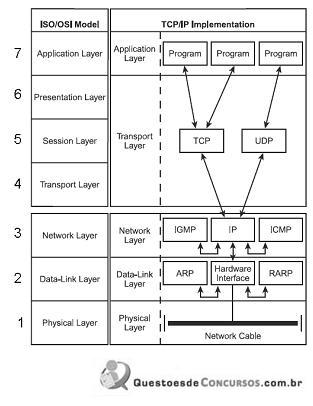

Considerando a figura acima, que apresenta um quadro comparativo entre camadas dos modelos de rede OSI e TCP/IP, julgue os itens seguintes, acerca dos conceitos de redes de computadores.

I O protocolo TCP, da camada de transporte, estabelece meios para abertura e fechamento de sessões de trabalho na camada de aplicações da Web.

II A associação de um endereço IP a uma estação de trabalho em uma rede TCP/IP Ethernet, realizada por meio do protocolo DHCP, depende do subprotocolo ARP (address resolution protocol) para funcionar.

III Esquemas de codificação da informação, como Unicode, XDR (eXternal data representation) e XML, prestam-se à implementação dos serviços da camada de apresentação do modelo OSI.

IV Frames, segmentos e datagramas estão associados às camadas 1, 4 e 3 da figura, respectivamente. O conceito de payload é empregado em várias camadas.

V DNS, FTP, HTTP, POP3, SMTP, SSH, SNMP, IMAP, SMB, NETBIOS e BGP são protocolos da camada de aplicação do modelo TCP/IP, sendo que DNS, SNMP, SMB, NETBIOS e BGP são orientados a pacotes, enquanto que FTP, HTTP, POP3, SMTP, SSH e IMAP são orientados a conexão.

Estão certos apenas os itens

Uma rede residencial de computadores, que atende aos moradores de uma residência e está conectada à Internet, por meio de acesso ADSL, denomina-se PAN (personal area network).

De acordo com o modelo OSI (open systems interconnection), a técnica de modulação empregada em uma rede de comunicação é definida na camada de enlace de rede.

I. São redes comutadas por circuitos.

II. São redes comutadas por pacotes.

III. É uma infraestrutura de redes que fornece serviços para aplicações distribuídas.

IV. É uma infraestrutura privada.

verifica-se que está(ão) correta(s)

Considerando a figura acima, que ilustra, por meio de diagrama,

como ocorrem as interações entre os diversos componentes de um

sistema operacional de redes, os denominados NOS (network

operating systems), julgue os itens seguintes.

cópias de segurança.

cópias de segurança.

virtualização.

seguem.