Questões de Concurso

Foram encontradas 20.008 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No seu funcionamento, utiliza o conceito de "Management Information Base" - MIB, definido pelo RFC1066 como o conjunto de objetos gerenciados, que procura abranger todas as informações necessárias para a gerência da rede. Foram definidas, por meio da RFC 1213, três tipos de MIBs:

* a primeira, que fornece informações gerais de gerenciamento sobre um determinado equipamento gerenciado, como número de pacotes transmitidos e estado da interface.

* a segunda, que fornece informações específicas sobre as tecnologias dos meios de transmissão e equipamentos empregados.

* a terceira, que fornece informações específicas dos equipamentos empregados, como configuração, colisões, sendo também possível reinicializar ou desabilitar uma ou mais portas do roteador.

A primeira é uma MIB do tipo II; a segunda, é denominada EXPERIMENTAL e a terceira é conhecida pela denominação:

Deste modo, na próxima vez que outro usuário solicitar esta página, a mesma será carregada muito mais rapidamente, pois estará em um cache local. No processo de instalação e configuração, deve-se definir em qual IP e porta o Squid deverá aguardar requisições.

Utilizando o IP 10.10.0.5 e considerando o default para a porta, um comando válido, é:

Uma ferramenta utilizada por hackers para capturar dados digitados pelas vítimas é um software analisador de tráfego, que inspeciona pacotes de dados que circulam pela rede e extrai informações deles.

Esse programa é conhecido por:

Assinale a alternativa que indique os equipamentos que filtram e encaminham frames com base no endereço MAC (físico) e outros no endereço IP (lógico).

Nesse sentido, as aplicações SNMP com UDP e SSH na interação com o TCP, utilizam portas padronizadas e identificadas, respectivamente, pelos números:

Este dispositivo utiliza três antenas externas para aumentar a cobertura de dados wireless. Ele permite a clientes wireless se conectarem a taxa de dados de até 300 Mbps. Este ponto de acesso opera na frequência de 2,4GHz e criptografia WEP e WPA para transmissões seguras de dados wireless.

Velocidade turbinada e throughput elevado fazem desse produto a solução perfeita para aplicações multimídia.

Esse padrão é compatível com o IEEE-802.11/g, sendo denominado:

O conceito de gerência total engloba os gerenciamentos de falhas, de configuração, de desempenho, de segurança e de contabilização, onde a informação é a base. Um primeiro tipo está relacionado ao fornecimento de mensagens com a descrição das conexões e equipamentos ativos, enquanto que um segundo está associado à contagem de pacotes, além de solicitações de acesso a disco e acesso a programas específicos.

Esses dois tipos são conhecidos, respectivamente, como gerenciamento de:

A respeito da tecnologia Gigabit Ethernet, analise as afirmativas a seguir.

I. Permite a implementação da topologia física baseada em cabo coaxial, com comprimento máximo de 1 km.

II. Opera com clock de 125 MHz, igual ao Fast Ethernet, mas consegue atingir uma taxa de transferência de 1 Gbps porque transmite dois bits por vez e usa quatro pares do cabo.

III. Possibilita a utilização de switches e roteadores na interconexão de redes, com placas de comunicação operando no clock de 2,4 GHZ com suporte a distâncias de 10 km em fibra óptica.

Assinale:

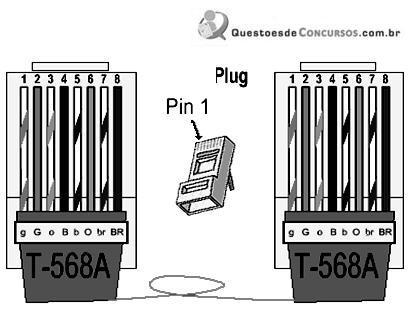

Conforme a NBR 14565 da ABNT e o padrão EIA/TIA 568A, os fios nas cores branco/verde, verde, branco/laranja e laranja são padronizados para uso nos pares de guias de transmissão e de recepção, respectivamente, identificados na figura por:

A máscara, a faixa total de endereços e o endereço de broadcasting para essa rede são, respectivamente:

I. a informação administrativa que é armazenada no servidor não precisa ser duplicada, tornando possível medir a consistência dos dados, além de aumentar a flexibilidade para os usuários.

II. fornecer aos usuários um ambiente transparente, facilitando a administração do ambiente, pelo fato de manter uma base de dados centralizada na rede, diminuindo as inconsistências e tornando a manutenção mais fácil.

III. manter dados importantes, como informações de todas as contas de usuários na rede sincronizadas em todas as máquinas, pois isto permite ao usuário mover-se de um computador para outro sem o inconveniente de ter que se lembrar de diferentes senhas, ou copiar dados de uma máquina para outra.

O funcionamento do NIS se baseia em um componente, composto fundamentalmente do servidor, que armazena as informações do cliente e que acessa o servidor, além de várias ferramentas administrativas.

Esse componente é denominado:

Segundo a RFC 1733, uma das formas de se trabalhar com correio eletrônico remotamente, é aquela em que as mensagens e pastas ficam armazenadas no servidor, e o usuário as manipula remotamente por meio do programa cliente de correio eletrônico, com a possibilidade de criar, renomear, apagar e mover pastas, ativar marcações em mensagens e receber, seletivamente, partes de mensagens, dentre outras facilidades.

Esse modo de operação é denominado:

Esse arquivo é denominado:

Nessas condições, se o lado servidor é denominado NAMED, o cliente recebe a denominação:

Uma de suas aplicações mais utilizadas é o chamado Tunnelling, que oferece a capacidade de redirecionar pacotes de dados. Esse recurso é conhecido pela sigla:

I. É o resultado da combinação das funcionalidades de multiplexação estatística e compartilhamento de portas do X.25, com as características de alta velocidade e baixo atraso (delay) dos circuitos TDM.

II. É um serviço de pacotes que organiza as informações em frames, ou seja, em pacotes de dados com endereço de destino definido, ao invés de colocá-los em slots fixos de tempo, como é o caso do TDM.

III. É um protocolo de comunicação que roteia pacotes IP na camada de aplicação do X.25, suportando mecanismos de detecção e correção de erros em equipamentos de rede como switches, routers e gateways com canais de transmissão E1 ou T1.

Assinale:

Esse serviço é conhecido pela sigla: