Questões de Concurso

Foram encontradas 20.008 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

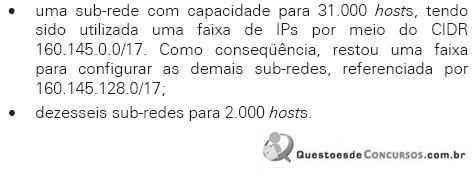

Nessas condições, a configuração que pode ser empregada em uma das quinze sub-redes para 2.000 hosts é:

Nessas condições, duas máscaras que essa sub-rede deve utilizar são:

I. dispositivos que filtram e encaminham frames com base no endereço físico;

II. dispositivos que filtram e encaminham frames com base no endereço lógico.

Esses equipamentos são conhecidos, respectivamente, como:

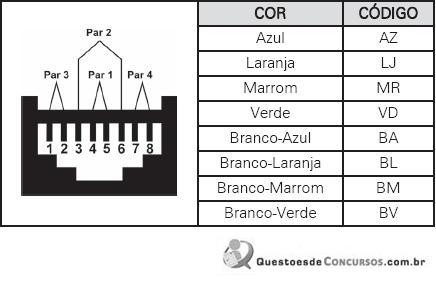

De acordo com a normalização EIA/TIA 568A a ser empregada na conectorização, a seqüência de cores

BV-VD-BL-AZ-BA-LJ-BM-MR

corresponde aos seguintes pinos do conector:

I. Opera com clock de 125 MHz, igual ao Fast Ethernet, mas consegue atingir uma taxa de transferência de 1Gbps porque transmite dois bits por vez e usa quatro pares do cabo.

II. Utiliza o formato do quadro Ethernet 802.3, permite operações half-duplex e full-duplex e método de acesso CSMA/CD com suporte para um repetidor por domínio de colisão.

III. Suporta enlace de fibra óptica monomodo e multimodo com comprimentos máximos de 500m e de 2km, respectivamente.

Assinale:

computadores.

computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

aplicações de redes de computadores.

componentes de sistemas operacionais, julgue os itens a seguir.