Questões de Concurso

Foram encontradas 20.008 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

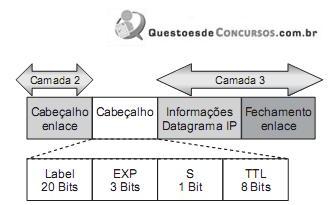

O cabeçalho acima, inserido depois do cabeçalho da camada 2 e antes do cabeçalho da camada 3, é utilizado em redes de computadores para realizar QoS. A partir do protocolo MPLS que utiliza este cabeçalho, analise as afirmativas a seguir.

I - O campo EXP define a classe de serviço a que um pacote pertence, ou seja, indica a prioridade do pacote.

II - Este protocolo permite a criação de VPNs (Virtual Private Networks) garantindo um isolamento completo do tráfego com a criação de tabelas de rótulos exclusivas de cada VPN.

III - Em uma rede que utiliza este protocolo, a análise completa do cabeçalho IP ocorre a cada nó, sendo que os nós de borda da rede são responsáveis por iniciar o estabelecimento do caminho comutado (Label Switched Path).

Está correto o que se afirma em

O protocolo DNS não apresenta conexão e não é confiável em termos de recuperação de erros de transmissão, enquanto que o protocolo FTP apresenta conexão e é confiável em termos de recuperação de erros de transmissão.

PORQUE

O DNS utiliza o protocolo UDP e o FTP utiliza o protocolo TCP do TCP/IP.

A esse respeito, conclui-se que

Mensagens get-bulk do SNMPv2 geram menor quantidade de bytes trocados entre as estações de gerenciamento e os dispositivos que estão sendo gerenciados do que mensagens get-next para um mesmo número de instâncias de OIDs (Object Identifier).

PORQUE

Uma menor quantidade de mensagens de solicitação e resposta é gerada com o uso de mensagens get-bulk do que com mensagens get-next, e mensagens get-bulk são encapsuladas em datagramas UDP, enquanto mensagens get-next são encapsuladas em segmentos TCP.

A esse respeito, conclui-se que

A partir do diagrama apresentado, o número de domínios de colisão e de broadcast são, respectivamente,

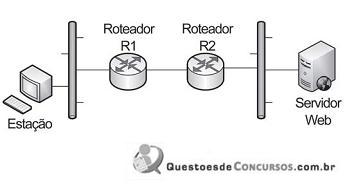

Após enviar um pacote para o Servidor Web, a Estação recebeu uma mensagem ICMP destination unreachable, com o código network unreachable. O que deve ter ocorrido?

. Calcular três números de sub-rede válidos para a rede 180.10.0.0, usando-se a máscara 255.255.248.0.

. Calcular o número de hosts por sub-rede e o número de sub-redes para o endereço IP 199.10.10.100/27.

. Calcular o número da sub-rede, o primeiro endereço válido e o endereço de broadcast para o endereço IP 167.80.90.66 e máscara 255.255.255.192.

Para as tarefas recebidas, o analista respondeu, com as respectivas informações.

I - Para a rede foram calculados os números 180.10.4.0, 180.10.8.0 e 180.10.16.0. II - O número de hosts por sub-rede calculado foi de 30 e o número de sub-redes foi de 6.

III - O número da sub-rede calculado foi 167.80.90.64, o primeiro endereço válido foi 167.80.90.65 e o endereço de broadcast foi 167.80.90.127.

Quais respostas fornecidas pelo analista estão corretas?

I - O campo Differentiated Services (DS) no pacote Ipv6 é marcado com um padrão binário específico chamado DSCP (DS Codepoint) e é utilizado para indicar como os roteadores devem tratar o pacote em termos de QoS.

II - O tratamento de QoS dado a cada pacote, em cada roteador da rede, é denominado Per Hop Behavior (PHB), e cada roteador de um domínio Diffserv tem sua tabela própria para a determinação do PHB em função do DSCP do pacote.

III - O conjunto de fluxos de tráfegos pertencentes à mesma classe de serviço é denominado, na nomenclatura Diffserv sobre MPLS, Behavior Aggregates (BA).

Está(ão) correta(s) a(s) afirmativa(s)

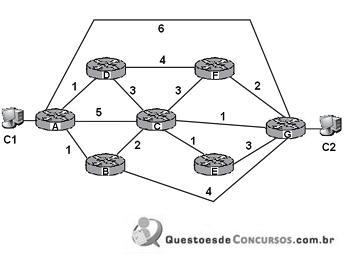

Qual o caminho percorrido por um pacote enviado de C1 para C2?

I - O sistema de encaminhamento do MPLS é baseado em um algoritmo de troca de rótulo durante o encaminhamento.

II - Os pacotes podem ser atribuídos às FECs (Forwarding Equivalence Class) de acordo com suas fontes e destino, requerimentos de QoS, e outros parâmetros, o que torna as redes com MPLS flexíveis.

III - O MPLS suporta rotas explícitas que possuem performance superior à rota original do IP, e fornece, também, uma parte da funcionalidade necessária à engenharia de tráfego.

Está(ão) correta(s) a(s) afirmativa(s)

I - Podem usar filtros de pacotes que operam examinando os endereços IP dos pacotes que por eles passam.

II - Não tratam códigos maliciosos, cavalos de tróia ou vírus, uma vez que há inúmeras maneiras de codificar as transferências de arquivos binários nas redes.

III - Associados a mecanismos de detecção de intrusão, oferecem proteção contra ataques oriundos de dentro e de fora da rede que estão protegendo.

Está(ão) correta(s) a(s) afirmativa(s)

I - Os protocolos FTP, WWW e Telnet são muito sensíveis ao jitter, enquanto as aplicações de vídeo são pouco sensíveis à perda.

II - Um protocolo com pequena taxa de perda de pacotes (inferior a 0,001), largura de banda garantida, ausência de variação de atraso e atraso fim-a-fim maior que 400 milisegundos atende aos requisitos de QoS referentes à transmissão de áudio e vídeo, em tempo real, na Internet.

III - VLANs podem ser utilizadas para separar o tráfego da LAN em classes de tráfego (gerenciamento/voz/ vídeo/dados, por exemplo) permitindo identificar as necessidades de cada tipo de tráfego e melhorar o desempenho do sistema.

Está(ão) correta(s) a(s) afirmativa(s)

I - O protocolo VTP é utilizado em certas implementações de VoIP para criação, modificação e término de sessões.

II - Os gateways de voz realizam a transcodificação do sinal de voz entre os padrões adotados pela rede de telefonia tradicional e a rede VoIP.

III - Os switches e roteadores adequados para lidar com VoIP devem ter recursos para o fornecimento de energia para telefones IP padrão IEEE 802.3af, per- mitindo fornecimento de energia de baixa voltagem por cabos Ethernet Categoria 5 UTP.

Está(ão) correta(s) a(s) afirmativa(s)

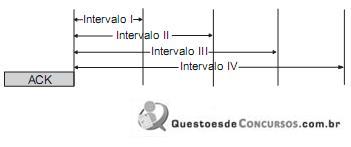

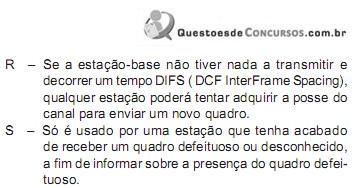

A figura acima apresenta o espaçamento entre quadros utilizado no padrão IEEE 802.11. Nessa perspectiva, considere as características abaixo.

As características R e S pertencem, respectivamente, aos intervalos

I - A interligação de todos os pontos de acesso em uma rede (Wi-Fi) é baseada no protocolo IP;

II - no campo Controle de Quadros de um quadro 802.11, o bit MF significa que haverá mais fragmentos;

III - se for considerado como base exclusivamente a faixa nominal de frequências utilizadas pela rede Wi-Fi, os fornos de micro-ondas e os telefones sem fio operando em 2,4 Ghz podem ser considerados possíveis fontes de interferência.

Está(ão) correta(s) a(s) afirmativa(s)