Questões de Concurso

Foram encontradas 20.008 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As lacunas I, II e III devem ser preenchidas, respectivamente, por

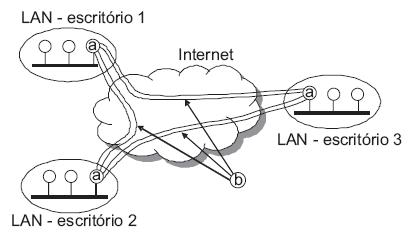

Um exemplo de configuração segura e funcional de uma VPN formada pelos escritórios 1, 2 e 3 é aquele em que os dispositivos a e b , respectivamente, são:

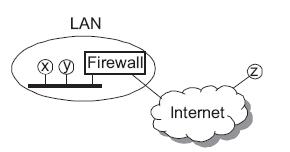

Ao ser notificado de que a estação x envia, sem permissão corporativa, dados sigilosos para a Internet, e que a estação z realiza tentativas de ataques à LAN, quais configurações de segurança devem ser implantadas na LAN?