Questões de Concurso

Foram encontradas 20.008 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - Para transmitir, uma estação aguarda o meio ficar livre e permanece escutando o meio até o fim da transmissão do quadro para garantir que qualquer colisão seja detectada. Uma vez que o transmissor receba dados diferentes do que enviou (colisão detectada), a transmissão é interrompida e um quadro especial é enviado para garantir que todas as estações detectem a colisão.

II - A subcamada LLC dessa rede sem fio é a mesma utilizada em uma rede 802.3 (Ethernet).

III - Essa rede pode atingir, teoricamente, a velocidade de transmissão de 56623104 bits por segundo.

Está(ão) correto(s) o(s) texto(s):

I - Em situações de congestionamento, os datagramas com o bit DF igual a 1 devem ser descartados.

II - A remontagem de datagramas sempre ocorre no destino.

III - Quando a MTU de uma rede é menor que o campo offset do datagrama a ser trafegado, ocorre a fragmentação.

Está(ão) correta(s) a(s) afirmativa(s)

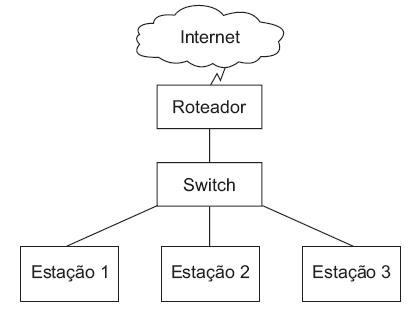

O roteador em questão possui um endereço Internet válido em sua interface de rede externa, além de um endereço na mesma sub-rede (192.168.100.0/24) das estações em sua interface de rede interna. Para que as estações se conectem diretamente a servidores HTTP na Internet, o roteador realiza NAT. As estações estão com os sistemas operacionais: Estação 1:Linux, Estação 2: Windows XP, Estação 3: Windows 2003.

O roteador foi acidentalmente reinicializado (reboot), demorando 25 segundos para retornar à operação normal. Imediatamente antes da reinicialização, cada estação efetuava download de arquivos via HTTP.

É correto afirmar que nessa reinicialização,

Considerando que você efetuará uma conexão SSH a esse servidor, observe as afirmativas abaixo.

I - Como o tráfego SSH é criptografado, ataques do tipo man-in-the-middle jamais podem ser bem sucedidos.

II - Seria necessário que a rede fosse interligada por um HUB para que, pelo menos, X pudesse observar o tráfego criptografado.

III - É imprescindível que o fingerprint da chave pública SSH recebida do servidor seja checado, para garantia de autenticidade.

IV - Uma vez que X consiga invadir o default gateway da sub-rede do servidor, sua senha será exposta. Está(ão) correta(s), apenas, a(s) afirmativa(s)

I - O campo CRC (Cyclic Redundancy Check), disponível no cabeçalho HTTP, é responsável por detecção de erros em pacotes IP.

II - Caso exista uma conexão HTTP 1.1 entre as máquinas X e Y e a primeira seja reiniciada, a conexão HTTP será restabelecida, automaticamente, tão logo X esteja no ar novamente, graças ao mecanismo de keepalive.

III - Senhas de usuários que trafegam via HTTP podem ser interceptadas por usuários mal-intencionados.

Está(ão) correta(s) a(s) afirmativa(s)

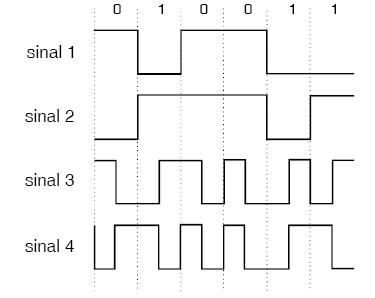

Considerando o diagrama acima, que descreve técnicas de codificação de sinais digitais, assinale a opção correta.

I - Os roteadores podem ser utilizados para implementar filtros de pacote de um firewall.

II - O bluetooth possui um modo de segurança que permite a criptografia dos dados.

III - O RSA é um algoritmo de criptografia de chave privada.

Está(ão) correta(s) a(s) afirmativa(s):