Questões de Concurso

Foram encontradas 10.044 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

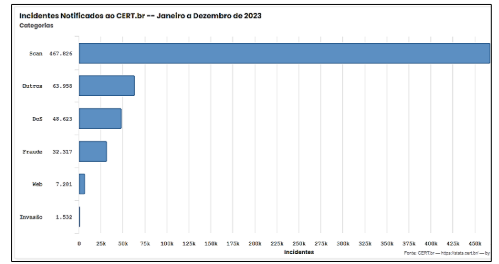

Analise os incidentes notificados ao CERT.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil) de janeiro a dezembro de 2023:

(Figura 1: Incidentes Notificados ao CERT.br - Jan a Dez 2023. Disponível em: https://stats.cert.br/incidentes/.)

Considerando a descrição das categorias de incidentes reportados ao CERT.br, qual das seguintes atividades é incluída na

categoria “Scan”?

( ) Um vírus de computador é capaz de se replicar e infectar outros arquivos ou programas sem a intervenção do usuário. Uma vez que um vírus é executado em um sistema, ele pode se espalhar para outros arquivos ou programas automaticamente sem a necessidade de interação do usuário.

( ) Spoofing é uma técnica na qual um atacante mascara a identidade ou origem de um pacote de dados, fazendo com que pareça originar-se de uma fonte confiável, com o objetivo de enganar o receptor e obter acesso não autorizado a sistemas ou informações.

( ) O cavalo de Troia é um tipo de malware que se disfarça como um programa aparentemente inofensivo ou útil, mas que, na verdade, esconde código malicioso. Quando ativado pelo usuário, ele executa ações não autorizadas, como roubo de informações ou danos ao sistema.

( ) O objetivo principal de um ataque de negação de serviço (DoS) é enviar mais dados do que um receptor espera para forçá-lo a armazenar os valores em variáveis fora do buffer.

A sequência está correta em