Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com referência a segurança da informação, julgue o item a seguir.

A regra de becape 3-2-1 consiste em manter três cópias operacionais dos dados, em dois tipos diferentes de mídia, com uma delas

sendo utilizada de cada vez.

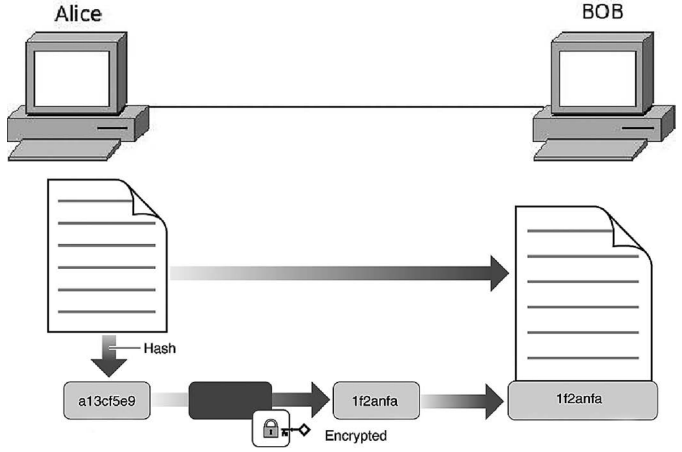

Observe a imagem abaixo:

ALICE deseja enviar uma mensagem criptografada para BOB. Utilizando-se de um hash do documento

e combinando dois processos de criptografia assimétrica, é possível prover confidencialidade, autenticidade e integridade nessa comunicação. Assinale a opção que demonstra como isso pode ser feito.

Leia o texto a seguir para responder a questão.

Texto I

Falha no WhatsApp deixa vulneráveis todos os seus 1,5 bilhão de usuários

O WhatsApp anunciou na noite desta segunda-feira (13) que descobriu uma vulnerabilidade em sua plataforma, o que deixava aberta uma brecha de segurança para ataques de hackers no mensageiro. A companhia solicitou a todos os seus usuários que atualizem o aplicativo — tanto no Android quanto no iOS.

De acordo com o site estadunidense Financial Times (FT), que revelou a falha no mensageiro, a vulnerabilidade em questão permite que invasores utilizem um spyware comercial possivelmente desenvolvido pela empresa israelense NSO Group capaz de roubar dados e informações de um aparelho, além de monitorar câmera e microfone.

Ainda conforme a publicação, a instalação do spyware se dá por meio de uma chamada telefônica feita para o aparelho-alvo mesmo que ela não seja atendida. Além disso, esta chamada não some dos registros do aplicativo, o que torna a sua atuação ainda mais silenciosa.

“O WhatsApp encoraja as pessoas a atualizarem para a versão mais recente de nosso aplicativo, bem como manterem o sistema operacional de seu celular atualizado para proteção contra potenciais ataques direcionados a comprometer as informações armazenadas em dispositivos móveis”, informou um porta-voz.

(...)

Em comunicado, o NSO Group negou qualquer envolvimento com o exploit que utiliza a brecha de segurança do WhatsApp para instalar um espião em smartfones.

Fonte: https://www.tecmundo.com.br/software/141261- whatsapp-tem-vulnerabilidade-permite-invasao-hackers.htm

Leia o texto a seguir para responder a questão.

Texto I

Falha no WhatsApp deixa vulneráveis todos os seus 1,5 bilhão de usuários

O WhatsApp anunciou na noite desta segunda-feira (13) que descobriu uma vulnerabilidade em sua plataforma, o que deixava aberta uma brecha de segurança para ataques de hackers no mensageiro. A companhia solicitou a todos os seus usuários que atualizem o aplicativo — tanto no Android quanto no iOS.

De acordo com o site estadunidense Financial Times (FT), que revelou a falha no mensageiro, a vulnerabilidade em questão permite que invasores utilizem um spyware comercial possivelmente desenvolvido pela empresa israelense NSO Group capaz de roubar dados e informações de um aparelho, além de monitorar câmera e microfone.

Ainda conforme a publicação, a instalação do spyware se dá por meio de uma chamada telefônica feita para o aparelho-alvo mesmo que ela não seja atendida. Além disso, esta chamada não some dos registros do aplicativo, o que torna a sua atuação ainda mais silenciosa.

“O WhatsApp encoraja as pessoas a atualizarem para a versão mais recente de nosso aplicativo, bem como manterem o sistema operacional de seu celular atualizado para proteção contra potenciais ataques direcionados a comprometer as informações armazenadas em dispositivos móveis”, informou um porta-voz.

(...)

Em comunicado, o NSO Group negou qualquer envolvimento com o exploit que utiliza a brecha de segurança do WhatsApp para instalar um espião em smartfones.

Fonte: https://www.tecmundo.com.br/software/141261- whatsapp-tem-vulnerabilidade-permite-invasao-hackers.htm

Quando o diretor de Segurança da Informação voltou do almoço, constatou que havia várias mensagens em seu celular informando que o servidor de NTP saíra do ar. Conversando com João, este lhe informou o que tinha feito para evitar um ataque cibernético. Do ponto de vista da segurança da informação, João tentou evitar um ataque de:

Com referência a segurança da informação, julgue o item a seguir.

Na criptografia simétrica, duas entidades se comunicam

mediante o compartilhamento de apenas uma chave secreta.

Já a criptografia de chave pública envolve a utilização de

duas chaves separadas.

Com referência a segurança da informação, julgue o item a seguir.

Para se criar uma assinatura digital, deve-se gerar um valor

de hash para a mensagem, cifrando-se esse hash com uma

chave privada do emissor, e anexá-la à mensagem enviada,

que será comparada por meio de cálculo, usando o mesmo

hash no destinatário, de modo a comprovar o emissor. Esse

procedimento garante tanto a autenticidade quando a

confidencialidade da mensagem.

Acerca de backup e recuperação de dados, julgue o item subsecutivo.

O método de backup 3-2-1 consiste em manter três cópias

dos dados (a original e dois backups), utilizar dois tipos

diferentes de mídia e deixar uma cópia remota.

Com base na norma ABNT NBR ISO/IEC 27002, julgue o item subsequente.

Os logs, registros de atividades dos usuários para fins de

auditoria, devem registrar informações relevantes, como uso

de privilégios, arquivos acessados e tipo de acesso.