Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção cujos itens completem corretamente as lacunas do fragmento acima.

Considerando V para verdadeiro e F para falso, complete as lacunas abaixo sobre GPOs:

( )Quando você cria muitas GPOs com configurações similares, você pode fazer uso do novo recurso do Windows Server chamado "Starter GPOs" que servirá de base para as GPOS que você criar no futuro. ( )Após vincular uma GPO, você pode ainda criar filtros de usuários ou grupos, assim as diretivas somente serão aplicadas para os grupos de usuários ou computadores que você desejar. ( )Você pode criar as GPOs no Group Policy Objects e depois vincular ou você pode criar uma GPO já vinculando a uma OU ou domínio. ( )Criar uma GPO não significa que ela faz alguma coisa. Alias, você pode criar um monte de GPO que nada acontece até você configurar e vincular (linkar). ( )As diretivas não são cumulativas, assim um computador/usuário não pode receber configurações que vieram do Site, domínio e também da OU no qual ele pertence.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

Atualmente tem crescido a preocupação com a segurança relacionada à navegação na internet, tendo a criptografia se tornado um recurso no sentido de evitar fraudes. Por definição, a criptografia constitui o processo de transformar dados usando um algoritmo criptográfico e uma chave e, neste contexto, dois tipos são caracterizados a seguir.

I. Também conhecido como criptografia de chave s e c r e t a , representa um modo no qual a criptografia e a decriptografia usam a mesma chave.

II. Também conhecido como criptografia de chave pública, representa um modo no qual a criptografia e a decriptografia usam uma chave diferente, porém matematicamente relacionada.

Os tipos descritos em I e II são denominados, respectivamente,

criptografia de chave:

As permissões de acesso do GNU/Linux protegem o sistema de arquivos do acesso indevido de pessoas ou programas não autorizados. A permissão de acesso também impede que um programa mal intencionado, por exemplo, apague um arquivo que não deve, envie arquivos especiais para outra pessoa ou forneça acesso da rede para que outros usuários invadam o sistema. Sobre esse assunto, analisar os itens abaixo:

I. Somente o dono pode modificar as permissões de acesso do arquivo.

II. Cada usuário pode fazer parte de um ou mais grupos e, então, acessar arquivos que pertençam ao mesmo grupo que o seu.

III. Outros é a categoria de usuários que não são donos ou não pertencem ao grupo do arquivo.

Está(ão) CORRETO(S):

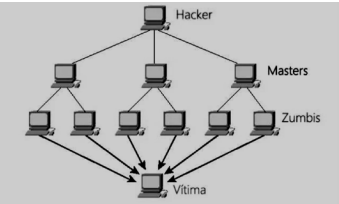

A figura abaixo ilustra um tipo de ataque utilizado por hackers para atacar servidores Web. O atacante faz com que computadores de outras pessoas acessem recursos de um sistema continuamente até que este fique indisponível pela carga recebida. Esse tipo de ataque é denominado de:

A respeito de autenticação de dois fatores e OWASP Top 10, julgue o item a seguir.

A inadequada configuração de segurança, um dos riscos da

OWASP Top 10, pode ocorrer em qualquer nível de serviço

de uma aplicação; em razão disso, o uso de scanners e testes

automatizados é ineficaz na tarefa de detectar falhas de

configuração.

A respeito de autenticação de dois fatores e OWASP Top 10, julgue o item a seguir.

Códigos de verificação de um sistema de autenticação de

dois fatores podem ser enviados por email ou gerados por

um aplicativo autenticador instalado no dispositivo móvel do

usuário.