Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Na segurança da informação, um protocolo utilizado para a autenticação de um usuário remoto é o de biometria dinâmica. Acerca dos procedimentos nesse protocolo, julgue o item a seguir.

Uma das condições para a autenticação é que o sinal

biométrico apresente correspondência exata entre o sinal

biométrico recebido pelo sistema e o gabarito armazenado.

Na segurança da informação, um protocolo utilizado para a autenticação de um usuário remoto é o de biometria dinâmica. Acerca dos procedimentos nesse protocolo, julgue o item a seguir.

Nesse protocolo, o usuário humano cliente deve falar, digitar

ou escrever a sequência para gerar um sinal biométrico

que será comparado com o gabarito armazenado no servidor.

O algoritmo de criptografia para WPA2 nas comunicações sobre redes padrão 802.11 é baseado no padrão de criptografia de dados DES (Data Encryption Standard).

Dessas comparações, estão corretas

Para preparar um plano de continuidade, o diretor de TI solicitou informações sobre os valores já mapeados da métrica RPO (Recovery Point Objective).

Essa métrica está relacionada ao:

Em termos de prevenção e tratamento de incidentes de segurança, analise as afirmativas a seguir.

I. A política de segurança da organização deve conter os procedimentos necessários para recuperação de um incidente que paralise um processo crítico.

II. Controle de spam pode ser realizado através de listas brancas ou listas negras.

III. Honeypots servem para atrair atacantes e afastá-los de sistemas críticos, mas não permitem que as atividades desses atacantes sejam analisadas.

Está correto somente o que se afirma em:

Para garantir maior segurança da mensagem em redes sem fio, o padrão WPA2 criptografa as mensagens antes de serem transmitidas.

Para tal, é utilizado pelo WPA2 o protocolo de criptografia:

Sobre certificação digital, analise as afirmativas a seguir.

I. A revogação de um certificado digital é implementada através de listas de revogação emitidas pelas autoridades certificadoras, ou através do protocolo OCSP.

II. O certificado digital do tipo A1 armazena a chave privada em hardware criptográfico, com uso de token ou smartcard.

III. Os certificados digitais emitidos pelas autoridades certificadoras que compõem o ICP-Brasil adotam o formato SPDK/SDSI.

Está correto somente o que se afirma em:

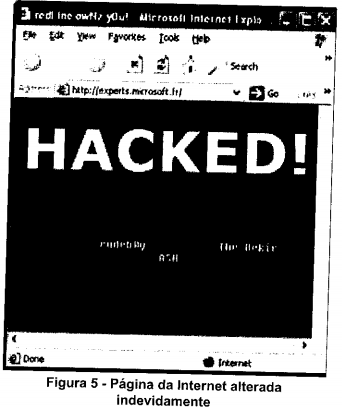

A questão baseia-se na Figura 7, que mostra, esquematicamente, e de forma reduzida, um modelo aplicado aos processos de segurança da informação.

Considere as seguintes alternativas sobre segurança da informação:

I. O modelo mostrado na Figura 7 é chamado de "PDCA" e é aplicado aos processos do Sistema de Gestão da Segurança da Informação (SGSI).

II. Ao estabelecer o Sistema de Gestão da Segurança da Informação (SGSI), a organização deve realizar diversas ações, como, por exemplo, identificar, analisar e avaliar os riscos, selecionar objetivos de controle e controles para o tratamento de riscos, assim como obter a aprovação da direção para Os riscos residuais, dentre outros.

Ill. O objetivo de controle da Política de segurança da informação é gerenciar a segurança da informação dentro da organização, enquanto o os seus controles são os seguintes, dentre outros: coordenar a segurança da informação, estabelecer acordos de confidencialidade, manter contatos apropriados com autoridades relevantes e atribuir responsabilidades para a segurança da informação.

Quais estão corretas?

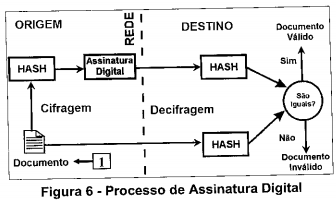

A questão baseia-se na Figura 6, que mostra, esquematicamente, um processo de Assinatura Digital, onde o documento apontado pela seta nº 1, é enviado da “ORIGEM” ao "DESTINO”, assinado digitalmente.

Considere as seguintes alternativas sobre Assinatura Digital:

I. A Assinatura Digital utiliza o método criptográfico de chave simétrica, empregando uma chave privada para a cifragem e uma pública para a decifragem do documento.

II. Para o cálculo do hash, recomenda-se a utilização de uma das seguintes funções: "MDS", "SHA-1" ou "Blowfish". Essas funções hash caracterizam-se pela robustez e segurança dos dados criptografados, sendo muito utilizada no mercado atualmente.

Ill. A assinatura digital garante os seguintes princípios da segurança da informação: integridade e autenticidade.

Quais estão corretas?

A questão baseia-se na Figura 5, que mostra uma página eletrônica, após um incidente de segurança da informação.

Considere os seguintes aspectos sobre a página eletrônica mostrada na Figura 5: (1) essa página eletrônica é de acesso público e

disponibiliza informações a qualquer usuário, através da Internet; (2) ela teve o seu conteúdo alterado indevidamente, por pessoa anônima e mal intencionada, muitas vezes chamada simplesmente de “hacker; e (3) o conteúdo dessa página eletrônica foi alterado sem a permissão da empresa mantenedora do respectivo site. Portanto, essas alterações indevidas no conteúdo do site, realizada por um “hacker, nas condições descritas no texto dessa questão, caracterizam um tpo de ataque chamado de

I- A exponenciação exigida pelo RSA é um processo que consome tempo considerável. II- O DES é usado na prática em combinação com o RSA ou com o AES. III- A segurança do RSA se baseia na facilidade de fatorar números extensos.

Está correto o que se afirma em

A coluna da esquerda apresenta conceitos de Segurança da Informação e a da direita, o protocolo de cada um. Numere a coluna da direita de acordo com a da esquerda.

1- Ataque

2- Ativo

3- Ameaça

4- Impacto

( ) Qualquer evento que explore vulnerabilidades.

( ) Qualquer coisa que tenha valor para organização.

( ) Consequência avaliada de um evento particular.

( ) Ação que compromete a segurança da organização.

Marque a sequência correta.

1- TCPdump 2- Kismet 3- Wireshark 4- Airodump-ng

( ) Ferramenta que pode atuar junto com GPS. ( ) Analisador de pacotes com interface gráfica. ( ) Ferramenta de captura de tráfego 802.11. ( ) Analisador de pacotes baseado em texto.

Marque a sequência correta.