Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

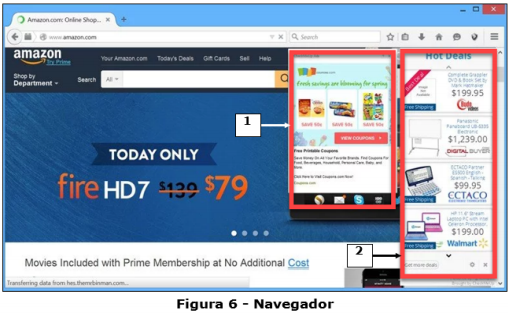

Sobre a Figura 6, considere os seguintes aspectos: (1) existem determinados tipos de softwares que são projetados especificamente para exibir anúncios ou propagandas em um navegador, como as apontadas pelas setas nº 1 e 2, quando um determinado endereço eletrônico é acessado; (2) em muitos casos, esses recursos têm sido incorporados a softwares e serviços, constituindo uma forma legítima de patrocínio ou retorno financeiro para aqueles que desenvolvem software livre ou prestam serviços gratuitos; (3) muitas vezes, esses anúncios e propagandas redirecionam suas pesquisas para sites de anunciantes e coletam seus dados para fins de marketing; e (4) esse recurso também pode ser utilizado para fins maliciosos, quando as propagandas apresentadas são direcionadas, de acordo com a navegação do usuário, sem que este saiba que tal monitoramento está sendo feito. Portanto, tomando-se como base unicamente as informações disponibilizadas nessa questão, pode-se afirmar que esse tipo de código malicioso é chamado de:

I. O risco remanescente, após ser devidamente tratado, é chamado de risco contínuo. II. A avaliação de riscos, sendo satisfatória, possibilita a implementação de controles na atividade "Tratamento de riscos", para reduzir, reter, evitar ou transferir riscos. III. O processo de comparar os resultados da análise de riscos com os critérios de risco para determinar se o risco e/ou sua magnitude é aceitável ou tolerável chama-se avaliação de riscos.

Quais estão corretas?

Analise as seguintes assertivas sobre Certificado Digital:

I. Um Certificado Digital garante o requisito básico da segurança da informação chamado de "não repúdio", em que uma informação assinada, por meio de um certificado digital válido, não pode ser contestada ou rejeitada por seu emissor ou receptor.

II. O órgão responsável pela emissão de certificados digitais para usuários finais, vinculando os pares de chaves criptográficas (pública e privada) ao respectivo titular, é a Autoridade Certificadora Raiz (AC Raiz).

III. A Lista de Certificados Revogados (LCR) é produzida e disponibilizada, aos usuários finais, pela Autoridade de Registro (AR).

Quais estão corretas?

• Emprega duas chaves distintas, uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. • Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. • A chave privada pode ser armazenada de diferentes maneiras, como um arquivo no computador, um smartcard ou um token. • RSA, DSA, ECC e Diffie-Hellman são exemplos de métodos criptográficos que usam esse método criptográfico.

O método descrito é conhecido como criptografia de chave:

Os termos técnicos que definem os recursos I e II são, respectivamente:

As opções caraterizados em I, II, III e IV são, respectivamente:

Os parâmetros caraterizados em I e II são, respectivamente:

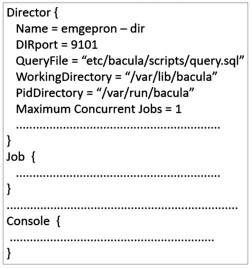

Esse arquivo de configuração da BACULA é referenciado como:

II. O primeiro passo é também realizar o primeiro backup completo, mas este tipo de backup compara o conteúdo a ser copiado com o último backup full e copia todas as alterações realizadas. Isso significa que uma maior quantidade de dados será gravada a cada novo backup deste tipo, pois o último fragmento sempre conterá todas as diferenças entre o backup original e o volume de dados atualizado. Esse processo é mais prático, pois só exigirá o backup completo e o último fragmento de backup para restauração de dados. O problema desse método é que dependendo do crescimento de dados da empresa, cada processo poderá gerar arquivos de backup deste tipo cada vez maiores, superando inclusive o tamanho do primeiro backup completo. Neste tipo de backup, apenas as últimas modificações são registradas, a velocidade do processo é maior, pois apenas os dados alterados no último backup são gravados.

Os tipos caracterizados em I e II são conhecidos, respectivamente, como backup:

As denominações para os módulos detalhados em I, II e III são, respectivamente:

A seguir são listados dois métodos entre os mais utilizados nos sistemas de autenticação. I. Usa senhas categorizadas como fatores de conhecimento, representadas por uma combinação de números, símbolos. É uma ótima maneira de proteção na Autenticação Digital. II. Usa características fisiológicas ou comportamentais dos indivíduos que incluem, mas que não se limitam à impressão digital, geometria da mão, varredura de retina, varredura de íris, dinâmica de assinatura, dinâmica de teclado, impressão de voz e varredura facial.

Os métodos descritos em I e II são denominados, respectivamente, autenticação:

Os três tipos descritos em I, II e lII são denominados, respectivamente, firewalls:

Os princípios detalhados em I, II, III e IV são denominados, respectivamente:

Esse software malicioso é conhecido por:

Os tipos de IDS caracterizados em I e II são denominados, respectivamente: