Questões de Concurso

Foram encontradas 10.458 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um IDS é capaz de detectar até mesmo um usuário que, para esconder suas ações, exclua arquivos de registro do sistema

Um sistema de detecção de intrusão (IDS) consegue coletar dados, em tempo real, sobre o funcionamento dos componentes da rede.

É possível, com o uso de firewalls, impedir que usuários internos de uma determinada organização visitem certos sites.

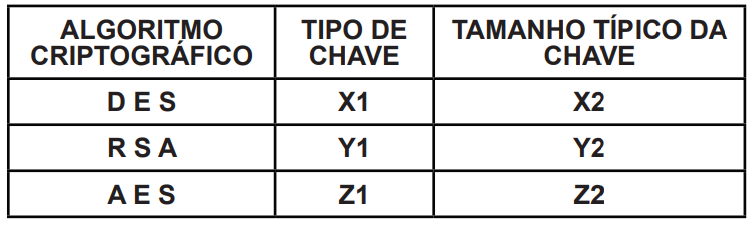

Quanto aos algoritmos criptográfcos relacionados, selecione a alternativa que completa corretamente a tabela abaixo:

Acerca da VPN (Virtual Private Network) e dos certificados digitais, julgue o item subsequente.

Na prática, os certificados digitais provenientes da

criptografia de chaves públicas têm a mesma

importância e eficiência dos mecanismos tradicionais de

autenticação entre usuários de organizações diferentes.