Questões de Concurso

Foram encontradas 10.458 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

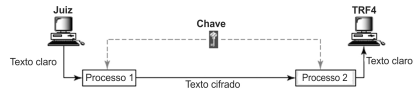

Considere o esquema abaixo.

Trata-se de uma hipotética comunicação criptografada entre o computador de um Juiz e um computador do TRF4. Os textos

Chave, Processo 1 e Processo 2, bem como a categoria de criptografia apresentados no esquema representam, correta e

respectivamente,

Um Técnico Judiciário está pesquisando a respeito de sistemas de backup e leu o seguinte artigo:

O primeiro passo para instituir esse tipo de backup é a realização da cópia completa dos dados. Assim que essa cópia for realizada, a cada nova instrução de backup o sistema verificará quais arquivos foram alterados desde o último evento e, havendo alteração, só copiará os que forem mais atuais. Esse processo gera um fragmento de backup a cada operação, menor que a cópia completa dos dados.

As principais vantagens em usar softwares com recursos desse tipo de backup é que esse processo é muito rápido e, por gravar somente fragmentos alterados, ocupa menos espaço. Por outro lado, a principal desvantagem desses backups está na demora para restauração, pois, para que haja a recuperação de arquivos, é necessário restaurar o último backup completo e seus respectivos fragmentos subsequentes. Contudo, isso implica correr riscos, pois, caso apenas um dos fragmentos apresente problemas, toda a restauração estará comprometida.

O tipo de backup referido no texto é

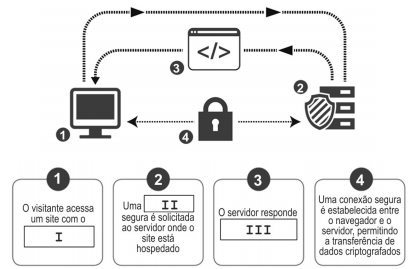

Considere a figura a seguir.

Considerando o recurso representado na figura, utilizado para proteger as comunicações entre um site, host ou servidor e os

usuários finais que estão se conectando (ou entre duas máquinas em um relacionamento cliente-servidor), as lacunas I, II e

III são correta e respectivamente preenchidas com:

Tanto o app Whatsapp quanto o Telegram usam um recurso que embaralha o texto das mensagens, impedindo que elas sejam lidas durante o trajeto do emissor para o destinatário. No formato ‘de ponta a ponta’, apenas as pessoas nas ‘pontas’ da conversa têm o que pode desembaralhá-las, elas inclusive já chegam codificadas aos servidores. No Telegram, há duas opções deste recurso: cliente-cliente, isto é, entre usuários (apenas na opção ‘chat secreto’), ou cliente-servidor, entre o usuário e o servidor do app (nos chats comuns).

Como o conteúdo vazou?

Existem outras formas de interceptar conversas tanto no Telegram quanto no WhatsApp. Um dos golpes mais conhecidos é o ‘SIM Swap’. Neste golpe, os hackers clonam temporariamente o cartão de operadora (SIM) da vítima. Isso pode ser feito com algum criminoso infiltrado na empresa telefônica.

[...]

O perigo fica ainda maior se a vítima opta por fazer backups das conversas dos apps na nuvem. No WhatsApp isso é feito via Google Drive (Android) ou iCloud (iOS). Nestes casos, seria preciso também que o invasor conseguisse descobrir como invadir as contas do Google e iCloud de alguma forma, além de usar um celular com o mesmo sistema operacional da vítima. É importante frisar que as conversas do WhatsApp salvas na nuvem já tiveram o recurso desfeito quando a mensagem foi lida. No Telegram, as conversas comuns são guardadas na nuvem da empresa dona do mensageiro; em caso de invasão do celular, o hacker também consegue livre acesso a todos os backups que foram feitos automaticamente, ou seja, pode ler todo o seu histórico de mensagens de longa data. Só os chats secretos escapam disso, pois ficam armazenados apenas na memória dos celulares dos membros da conversa.

(Disponível em: https://noticias.uol.com.br)

Com base no texto, um Analista de Infraestrutura conclui, corretamente, que

As chaves pública e privada são geradas a partir de números aleatórios, que serão descartados mais tarde. Essa criptografia só é possível porque existe um relacionamento matemático entre estas chaves geradas por estes números aleatórios e pelos cálculos para encontrá-las. A chave pública é geralmente distribuída. Tecnicamente, o procedimento para gerar um par de chaves pública/privada é o seguinte:

1. Escolha dois números p e q

2. Calcule n = p x q

3. Calcule z = (p – 1 ) x ( q –1)

4. Escolha um número primo em relação a z e chame-o de e

5. Calcule d = e-1 mod z (mod é o resto da divisão inteira)

6. A chave pública KU = {e, n} e a chave privada KR = {d, n}

Com base nestas informações, um Analista afirma, corretamente, que

Considere a situação apresentada a seguir.

1. Maria frequentemente visita um site que é hospedado pela empresa E. O site da empresa E permite que Maria faça login com credenciais de usuário/senha e armazene informações confidenciais, como informações de processos judiciais.

2. João observa que o site da empresa E contém uma determinada vulnerabilidade.

3. João cria um URL para explorar a vulnerabilidade e envia um e-mail para Maria, fazendo com que pareça ter vindo da empresa E.

4. Maria visita o URL fornecido por João enquanto está logada no site da empresa E.

5. O script malicioso incorporado no URL é executado no navegador de Maria, como se viesse diretamente do servidor da empresa E. O script rouba informações confidenciais (credenciais de autenticação, informações de processos etc.) e as envia para o servidor da web de João sem o conhecimento de Maria.

Um Analista de Infraestrutura conclui, corretamente, que

Em se tratando da segurança da informação, a literatura cita confidencialidade, integridade e disponibilidade como os três grandes pilares desta área. A respeito das definições pertencentes a esses três conceitos, analise os itens abaixo:

I. A confidencialidade garante que as informações não serão acessadas por pessoas não autorizadas, garantindo portanto a privacidade das informações.

II. A disponibilidade está relacionada à acessibilidade dos dados. Quando a disponibilidade é garantida estamos permitindo que a informação seja consultada a qualquer momento por parte dos usuários.

III. A integridade está relacionada com a qualidade da informação. Se os dados não são corrompidos ou perdidos, então não são comprometidos, logo permanecem íntegros.

Assinale

É um tipo de malware feito para extorquir dinheiro de sua vítima. Esse tipo de cyber ataque irá criptografar os arquivos do usuário e exigir um pagamento para que seja enviada a solução de descriptografia dos dados da vítima. O scareware é seu tipo mais comum e usa táticas ameaçadoras ou intimidadoras para induzir as vítimas a pagar.

O texto acima se refere ao:

O gerenciamento de usuários é uma tarefa bastante comum para os administradores de sistemas operacionais, dado que as contas de usuários delimitam fronteiras entre as pessoas que usam os sistemas e entre os processos que são nele executados, além de fornecer a cada utilizador uma área para armazenar seus arquivos de maneira segura. Tendo como base a administração de contas de usuários, analise as afirmativas abaixo.

I A utilização de grupos de usuários é uma forma de atribuir ou limitar direitos a vários usuários, de uma vez, em um sistema operacional.

II Alguns comandos do Linux, como, por exemplo, useradd, passwd e chmod, podem ser utilizados para automatizar a tarefa de criação de usuários.

III O arquivo /etc/users.conf contém os valores-padrão determinados para a criação de novas contas.

IV Na maioria das grandes organizações, as informações das contas de usuários são armazenadas em servidores de autenticação centralizada.

Dentre as afirmativas, estão corretas

Em relação a códigos maliciosos (malwares), analise as assertivas a seguir:

I. Vírus é uma categoria de malware que pode ser infectado através de pendrives e outros dispositivos, porém não pode ser propagado por e-mail.

II. Um worm é capaz de se propagar automaticamente em redes de computadores e não se propaga por meio da inclusão de cópias de si mesmo em outros programas.

III. Um computador denominado zumbi é aquele que pode ser controlado remotamente, sem o conhecimento do seu dono.

IV. Spyware é um programa que pode ser utilizado apenas de forma maliciosa, não sendo permitida a utilização de forma legítima.

Quais estão corretas?

Em relação à criptografia, assinatura digital e certificação digital, analise as assertivas a seguir:

I. A criptografia de chave única utiliza a mesma chave para cifrar e decifrar. Um exemplo de algoritmo de chave única é o RSA.

II. Na criptografia de chave pública, quando uma informação é cifrada com uma das chaves, somente a outra chave do par consegue decifrá-la.

III. Através da assinatura digital, é possível comprovar a autenticidade e a integridade de uma informação.

IV. Certificado autoassinado é aquele no qual o dono e o emissor são a mesma entidade. Pode ser utilizado de forma legítima ou maliciosa.

Quais estão corretas?

“Tolerância a falhas é a propriedade que permite que sistemas (em geral, computacionais) continuem a operar adequadamente mesmo após falhas em alguns de seus componentes.”

Disponível em: https://pt.wikipedia.org/wiki/Toler%C3%A2ncia_a_falhas_(hardware). Acesso em: 13.12.2018

Um sistema de gestão empresarial na nuvem apresentou 3 problemas no decorrer de um ano, que foi necessária a interrupção do fornecimento do serviço para manutenção. A primeira manutenção durou 6 horas, a segunda 30 minutos e a terceira durou 5 minutos. Qual a disponibilidade desse sistema nesse ano?