Questões de Concurso

Foram encontradas 10.458 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As falhas de segurança em sistemas operacionais ou em aplicativos podem permitir que pessoas não autorizadas acessem informações de computadores e instalem vírus ou aplicativos de controle sobre máquinas remotas.

Essas falhas de segurança são denominadas

Tanto nas recomendações X.800 da ITU-T, quanto na RFC 2828, os ataques à segurança são classificados como ataques passivos e ataques ativos. Um ataque passivo tenta descobrir ou utilizar informações do sistema, mas não afeta seus recursos. Um ataque ativo tenta alterar os recursos do sistema ou afetar sua operação.

Com base na informação, assinale a alternativa correta.

HINTZBERGEN, J. et al. Fundamentos de Segurança da Informação. Rio de Janeiro: Brasport, 2018.

A definição apresentada refere-se ao conceito de

Considere que, em determinado sistema, um dado é armazenado em um disco de rede, não no disco rígido local.

Trata-se de uma medida de

A respeito do planejamento da política de segurança, segundo Nakamura e Geus (2007), no livro Segurança de Redes em Ambientes Cooperativos, assinale a alternativa que apresenta as opções que preenchem CORRETAMENTE a citação abaixo.

“O planejamento da política de segurança deve ser feito tendo como diretriz o caráter geral e abrangente de todos os pontos, incluindo as regras que devem ser obedecidas por todos. Essas regras devem especificar quem pode acessar quais recursos, quais são os tipos de usos permitidos no sistema, bem como os procedimentos e controles necessários para proteger as informações. Uma visão geral do planejamento pode ser observada, na qual a pirâmide mostra que as (os) _____________ ficam no topo, acima das (dos) _____________ e _____________.”

Com relação a redes de computadores e segurança de dados, julgue o item a seguir.

Mesmo sendo um mecanismo de segurança bastante

utilizado, a assinatura digital possui algumas

desvantagens, como, por exemplo, o fato de ela não

poder ser obtida com o uso de algoritmos de chave

pública.

Com relação a redes de computadores e segurança de dados, julgue o item a seguir.

A única ferramenta capaz de assegurar a segurança dos

dados de modo eficaz, resolvendo todos os problemas

de segurança, é a criptografia.

No que se refere a redes de computadores e à segurança da informação, julgue o item subsequente.

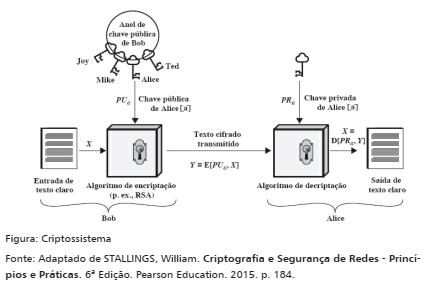

A Política de Segurança da Informação de uma instituição é definida pelas permissões de acesso a cada um de seus computadores.A figura a seguir mostra um criptossistema de chave.

Verificando a troca de informações cifradas entre Bob e Alice,

representada por essa figura, é correto afirmar que

O backup é vital para a preservação dos dados. Com o objetivo de ganhar eficiência foi criada uma técnica grava apenas as alterações ocorridas desde o último backup e assim sucessivamente.

A esse tipo de backup dá-se o nome de :