Questões de Concurso

Foram encontradas 10.458 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

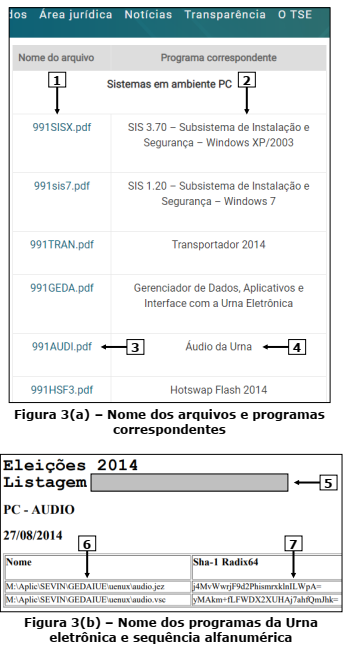

A questão baseia-se nas Figuras 3(a) e 3(b) abaixo, obtidas a partir do site do Tribunal

Superior Eleitoral (TSE), no endereço eletrônico <

A questão baseia-se na Figura 2 abaixo, que foi obtida a partir do site do Ministério

Público do Estado do Pará (MPEP), no seguinte endereço: <<http://www.mppa.mp.br/index.php?action=Menu.interna&id=5414&class=N>>

No dia 17 de junho de 2015, o Ministério Público do Estado do Pará (MPEP) flagrou a queima de documentos da Secretaria Municipal de Saúde, de determinada cidade do Estado do Pará (PA), após receber denúncias da população. Essa Secretaria de Saúde era alvo de investigações de irregularidades pelo MPEP, devido a supostas fraudes em licitações, folhas de pagamento e plantões médicos. Para efeito dessa questão, considere as seguintes informações: (1) esses documentos foram incinerados indevidamente; (2) eles deveriam ter sido mantidos arquivados pela Secretaria de Saúde, à disposição das autoridades competentes e do público em geral; (3) tais documentos não eram classificados e não tinham nenhuma restrição de acesso. Nesse caso, foram violados os seguintes princípios básicos da segurança da informação:

I. Integridade.

II. Disponibilidade.

III. Confidencialidade.

Quais estão corretas?

Julgue o próximo item, a respeito de segurança de redes.

Worms são programas maliciosos que se propagam por meio

da inclusão silenciosa de cópias de si mesmos em outros

programas que, ao serem executados, processam também

os códigos maliciosos e infectam outros programas e sistemas.

Julgue o próximo item, a respeito de segurança de redes.

O principal objetivo de um ataque DDoS é causar

superaquecimento e danos físicos ao hardware do processador

da máquina-alvo, por meio do envio simultâneo de um volume

muito grande de requisições de conexão a partir de milhares

de máquinas distribuídas.

Julgue o próximo item, a respeito de segurança de redes.

Uma SSL VPN provê acesso de rede virtual privada por meio

das funções de criptografia SSL embutidas em navegadores

web padrão, sem exigir a instalação de software cliente

específico na estação de trabalho do usuário final.

Julgue o próximo item, a respeito de segurança de redes.

Em uma comunicação de rede, um IPS instalado em linha

(no caminho de comunicação entre a origem e o destino)

analisa ativamente o tráfego e pode disparar ações

automatizadas em tempo real, como, por exemplo, bloquear

o tráfego de uma origem identificada como maliciosa.

Com relação a gerenciamento de redes de computadores, voz sobre IP (VoIP) e certificação digital, julgue o seguinte item.

Certificados digitais são empregados para assinatura de

documentos digitais que podem ser transmitidos pela Internet,

porém não podem ser utilizados para autenticar usuários em

sistemas na Internet.

Julgue o item a seguir, relativo à integração dos sistemas operacionais modernos com as atuais arquiteturas computacionais, o que possibilita interações dos sistemas com serviços de armazenamento, padrões de disco e tecnologias de becape.

O becape diferencial, utilizado para diminuir a quantidade de

fitas a serem lidas e gravadas, é feito a partir de um becape

completo e, então, a cada dia, é feito um novo becape de todos

os arquivos que foram alterados desde o último becape, seja

ele completo ou não.

Para a segurança da informação, é importante formular uma política com relação ao uso de redes e serviços de rede.

De acordo com a NBR ISO/IEC 27002, os usuários devem receber acesso

Política de segurança da informação é a documentação que espelha as decisões da empresa com respeito à manipulação e à proteção da informação.

O conjunto de políticas deve ser definido, aprovado pela direção, publicado e comunicado para

A respeito de criptografia, julgue o item subsequente.

Compete à infraestrutura de chaves públicas brasileira

(ICP-Brasil) o papel de credenciar e descredenciar

participantes da cadeia de certificação.

A respeito de criptografia, julgue o item subsequente.

Chave pública é uma chave de criptografia e(ou)

descriptografia conhecida apenas pelas partes que trocam

mensagens secretas.