Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

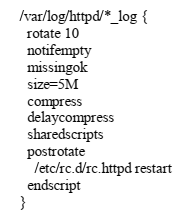

A ferramenta utilizada para aplicação das políticas de gerenciamento dos logs é o logrotate. Dado o seguinte trecho de configuração do arquivo /etc/logrotate.d/httpd:

Assinale a alternativa correta.

“2001. Em onze de setembro daquele ano, ataques terroristas derrubaram as torres gêmeas do World Trade Center, em Nova Iorque. Em questão de minutos, as torres ruíram e “a perda de informações foi imediata, total e inesperada. Registros de transações completadas pouco antes dos ataques acabaram completamente perdidos e foram necessários diversos dias para reconstruir as informações usando os registros das contrapartes”.

Fonte (http: //www.brexperts.com.br/Artigos/backup.html – Artigo de Roberto Blatt)

Sobre os tipos de backup, assinale a alternativa correta.

Em relação aos conceitos de classificação de informações, julgue o item subsequente.

Recomenda-se que a rotulação da informação abranja

informação e ativos, não sendo permitidas omissões nesse

procedimento.

Em relação aos conceitos de classificação de informações, julgue o item subsequente.

Uma informação que se torne pública pode perder sua

classificação, mesmo que tenha sido anteriormente

considerada crítica ou sensível.

Em relação aos sistemas de gestão da segurança da informação, julgue o item a seguir.

A gestão e o tratamento dos ativos de uma organização

devem se dar de acordo com o esquema de classificação da

informação adotada pela organização, a fim de assegurar que

a informação receba um nível adequado de proteção.

Em relação aos sistemas de gestão da segurança da informação, julgue o item a seguir.

No processo de verificação, análise crítica e avaliação da

continuidade da segurança da informação, recomenda-se,

quando possível, integrar a verificação dos controles

da continuidade da segurança da informação com os testes

de recuperação de desastre ou da continuidade dos negócios

da organização.

Então, João deve utilizar

Assinale a opção que apresenta exemplos de algoritmos hash criptográficos.

Sobre vírus de computador, assinale a afirmativa correta.