Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. Planejar 2. Executar 3. Verificar 4. Agir

( ) Processo de avaliação de riscos ( ) Monitoramento contínuo e análise crítica de riscos ( ) Implementação do plano de tratamento do risco ( ) Manter e melhorar o processo de Gestão de Riscos de Segurança da Informação

Assinale a opção que apresenta a relação correta, segundo a ordem apresentada.

Identificar adequadamente os ativos da organização é importante para elaboração da política de segurança da informação e do plano de continuidade de negócios. Sobre o processo de identificação e classificação dos ativos, analise as afirmativas a seguir.

I. Processos cuja interrupção, mesmo que parcial, torna impossível cumprir a missão da organização são classificados como ativos primários.

II. Hardwares, softwares e recursos humanos são ativos de suporte.

III. Informação de caráter pessoal, da forma em que é definida nas leis nacionais referentes à privacidade, não devem receber uma classificação específica de ativo.

Está correto o que se afirma em

I. Técnicas de login usando a digital ou a íris do usuário evitam a ação de keyloggers. II. Spywares são softwares que monitoram os hábitos de acesso e navegação dos usuários. III. Uma das formas de disseminação de Backdoors é através de cavalos de Troia. IV. Worms são vírus que têm como objetivo se propagar automaticamente usando as redes de computadores.

verifica-se que está(ão) correta(s)

I. é todo e qualquer item que possa ser economicamente considerado, ao qual possa ser associada uma ideia de valor, ainda que minimamente expressivo; II. é apenas um bem tangível; III. é apenas um bem intangível.

Dos itens, verifica-se que está(ão) correto(s) apenas

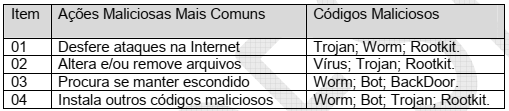

Ações mais comuns que podem ser realizadas pelos softwares maliciosos, denominados “Malwares”, estão presentes na tabela abaixo:

Neste quadro, os itens em que as ações maliciosas mais comuns correspondem, de fato, aos

respectivos códigos maliciosos são

Marque a alternativa que contém a sequência que completa CORRETAMENTE a expressão anterior.

I. exploração de vulnerabilidades: manipulação psicológica da vítima. II. autoexecução: a partir de mídias externas conectadas. III. engenharia social: exploits utilizados para ganhar acesso através de falhas de segurança.

Assinale a alternativa CORRETA.

São exemplos de algoritmos de hash criptográfico: