Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

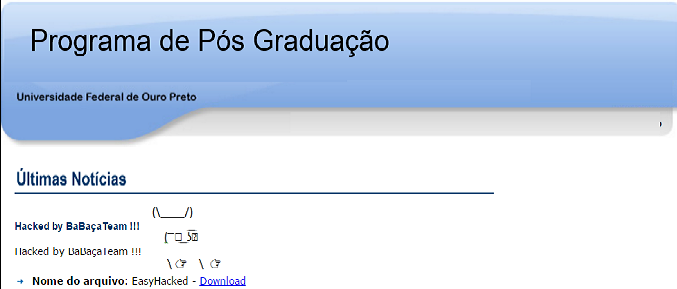

Veja na figura abaixo que o site de uma pós-graduação da Universidade Federal de Ouro Preto foi hackeado e que o invasor aproveitou-se de alguma vulnerabilidade no sistema para cadastrar uma notícia na base de dados.

Qual dos tipos de ataques listados abaixo o hacker utilizou para modificar o site?

Como política de segurança e recuperação de dados, é recomendável realizar uma cópia dos arquivos e pastas alterados desde o último backup.

Essa cópia de segurança é denominada

Em ambientes computacionais, muitas aplicações que oferecem funcionalidades distintas são usadas simultaneamente pelos usuários.

Para possibilitar esse uso simultâneo, sem que o usuário tenha de fazer autenticações distintas em cada uma das aplicações, os administradores podem implantar uma infraestrutura de autenticação com suporte a

A norma ISO 27002 estabelece que o objetivo da classificação das informações (atribuição de grau de confidencialidade) é a garantia de que os ativos de informação receberão um nível de proteção adequado. Ainda segundo a norma, as informações devem ser classificadas para indicar a necessidade, as prioridades e o grau de proteção.

Com base nesse objetivo, a norma estabelece diretrizes para essa classificação, entre as quais se inclui a de

A Infraestrutura de Chaves Públicas Brasileira regula a validação de uma assinatura digital ICP-Brasil, realizada sobre um documento eletrônico, com o estabelecimento de alguns critérios.

Um desses critérios utiliza resultados hash do documento, que têm como uma de suas finalidades

As redes sociais são uma nova forma de comunicação. Se há algum tempo as redes eram dominadas por jovens, hoje não é mais possível definir um único tipo de público adepto das redes sociais. Pessoas de todas as idades, classes sociais e dos mais diversos interesses e formação são, com muita naturalidade, assíduas frequentadoras das redes. Analistas desse fenômeno contemporâneo veem muitos aspectos positivos nessa atividade, mas apontam alguns negativos.

Um dos aspectos negativos que preocupa esses analistas, porque pode ser considerado consequência de invasão de privacidade, é o(a)

Dadas as seguintes proposições sobre segurança de dados virtuais,

I. Key logger são spywares que registram todos os dados digitados pelo usuário; seu objetivo é capturar senhas, números de cartão de crédito e informações sigilosas de empresas.

II. Arquivos de dados puros como o de imagens (jpg e png) e vídeo (avi e mov) são considerados seguros; entretanto, em uma mensagem de e-mail, as extensões destes arquivos puros podem mascarar hiperlinks que levam a sites maliciosos.

III. Os arquivos com extensão gz e bz2 são gerados no sistema operacional GNU/Linux; logo, são livres de vírus e outras ameaças.

IV. A melhor forma de detectar um backdoor é manter o antivírus sempre atualizado e executá-lo diariamente.

é correto afirmar que

Dadas as afirmações abaixo sobre vírus de computador e software antivírus,

I. Um software antivírus vasculha discos e programas à procura de vírus conhecidos e elimina-os.

II. As empresas não devem se preocupar com os vírus de computador, visto que estes somente atacam os computadores domésticos.

III. Os vírus de computador possuem uma série de propriedades que podem ser benéficas aos sistemas afetados.

IV. Uma vez instalado e ativado no computador, um bom software antivírus procura automaticamente por arquivos infectados toda vez que um disco é inserido ou arquivo localizado na internet é acessado.

verifica-se que

Observe os itens abaixo no que se refere às características de segurança de um documento.

I - integridade

II - confidencialidade

III - autenticidade

Qual das alternativas abaixo apresenta o conjunto das características, dentre as listadas acima, que estão relacionadas ao uso de uma assinatura digital?

Considere a afirmativa abaixo.

Um sistema de criptografia de fluxo consiste em um método que utiliza _________, em que o _______ é um exemplo desse tipo de sistema.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do parágrafo acima.