Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de testes de penetração, julgue o item seguinte.

Tcpdump é um aplicativo que recupera o conteúdo dos pacotes em uma interface de rede e permite, entre outras ações, o armazenamento dos dados do pacote em arquivo para análise posterior e a interrupção da comunicação entre emissor e receptor por meio de envio de kill (-k).

Acerca de testes de penetração, julgue o item seguinte.

Na análise de vulnerabilidades, uma das fases da execução do

teste de penetração de acordo com o PTES (Penetration

Testing Execution Standard), a varredura de porta é uma

técnica que ajuda a obter uma visão geral básica do que pode

estar disponível na rede de destino ou no host; na exploração,

outra fase da execução de tal teste, o fuzzing visa recriar um

protocolo ou aplicativo e enviar dados no aplicativo com o

intuito de identificar uma vulnerabilidade.

Acerca de testes de penetração, julgue o item seguinte.

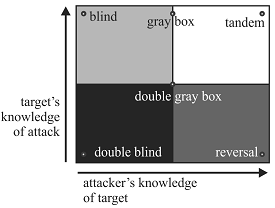

Na situação apresentada na figura a seguir, de acordo com o OSSTMM (The Open Source Security Testing Methodology Manual), seria correto classificar o teste de penetração como um teste do tipo tandem, mas não como um teste double blind, haja vista que, na técnica tandem, o alvo não recebe notificação prévia referente ao alcance da auditoria, aos canais testados e aos vetores de teste.

Acerca de testes de penetração, julgue o item seguinte.

Situação hipotética: O acesso a uma aplicação web com permissão de administrador é realizado por meio do valor informado em uma variável, conforme a seguir.

http://www.site.com.br/aplicacacao?profile=as cs23f8g7por04

Assertiva: Nesse caso, de acordo com a OWASP (Open Web Application Security Project), o teste de penetração black-box automatizado é efetivo para encontrar uma vulnerabilidade, dados o valor fixo para a variável e a forma de passagem: pedido via GET.

Com o objetivo de direcionar testes de penetração a ser executados em uma organização, um analista deve considerar os seguintes requisitos.

I Devem ser realizados ataques sem que o testador tenha conhecimento prévio acerca da infraestrutura e(ou) aplicação.

II Devem ser enviadas ao testador informações parciais e(ou) limitadas sobre os detalhes internos do programa de um sistema, simulando, por exemplo, um ataque de hacker externo.

Tendo como referência a situação hipotética apresentada, julgue o item que se segue.

O requisito I é uma descrição do teste de penetração do tipo

black-box, que pode ser realizado com ferramentas de

descoberta de vulnerabilidade para a obtenção das informações

iniciais sobre o sistema e a organização de fontes públicas.

Com o objetivo de direcionar testes de penetração a ser executados em uma organização, um analista deve considerar os seguintes requisitos.

I Devem ser realizados ataques sem que o testador tenha conhecimento prévio acerca da infraestrutura e(ou) aplicação.

II Devem ser enviadas ao testador informações parciais e(ou) limitadas sobre os detalhes internos do programa de um sistema, simulando, por exemplo, um ataque de hacker externo.

Tendo como referência a situação hipotética apresentada, julgue o item que se segue.

O requisito II é uma descrição do teste de penetração do tipo

white-box, que é normalmente considerado uma simulação de

ataque por fonte interna e(ou) usuário privilegiado.

Com relação a botnets e phishing, julgue o item a seguir.

A atual geração de dispositivos IOT (Internet das coisas) não

foi concebida com foco em segurança do software, o que os

torna candidatos prováveis a integrar gigantescas botnets que,

entre outras atividades rentáveis, podem ser usadas para

acelerar quebras de senhas para invadir contas online, minerar

bitcoins e realizar ataques de negação de serviço sob

encomenda.

Com relação a botnets e phishing, julgue o item a seguir.

Um dos motivos para o deslocamento das ocorrências de

phishing para as redes sociais é a usabilidade dessas redes

como canais de comunicação legítimos e familiares aos

usuários, o que torna mais difícil distinguir mensagens de

phishing de mensagens genuínas.

A respeito de artefatos maliciosos, julgue o item que se segue.

O instalador do ransomware WannaCry executa dois

componentes: o primeiro usa o exploit EternalBlue para

explorar uma vulnerabilidade do RDP (remote desktop

protocol) do Windows e propagar o malware; o segundo é um

componente de criptografia.

A respeito de artefatos maliciosos, julgue o item que se segue.

O spyware Flame, também conhecido por sKyWIper, foi

descrito como um dos mais complexos códigos maliciosos já

descobertos, sendo a ele atribuída a capacidade de coletar

informações da máquina infectada por meio de teclado, tela,

microfone, dispositivos de armazenamento, rede, wi-fi,

Bluetooth, USB e processos do sistema.

A respeito de artefatos maliciosos, julgue o item que se segue.

Rootkits executando em modo usuário são difíceis de detectar,

possuem acesso irrestrito ao hardware e operam tipicamente

subvertendo o fluxo de execução, ocultando-se e substituindo

por código malicioso as chamadas do sistema que manipulam

arquivos, processos, memória, controle de acesso e

comunicações de rede.

A respeito dos ataques distribuídos de negação de serviço (DDoS), julgue o próximo item.

Os testes CAPTCHA são eficientes contra os ataques DDoS

volumétricos e os de exaustão das conexões TCP, mas são

inócuos contra os ataques DDoS de camada de aplicação.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue o item a seguir.

O uso de engenharia social e o envio de mensagens contendo

links para websites hospedeiros de código malicioso a fim de

explorar vulnerabilidades zero day para pessoas

cuidadosamente selecionadas e conectadas a redes corporativas

são maneiras comuns de iniciar ataques de APT.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue o item a seguir.

Um exploit elaborado para um ataque direcionado e com base

em uma vulnerabilidade zero day permanece efetivo até que a

vulnerabilidade seja publicamente revelada e a correção de

software seja produzida, distribuída e aplicada.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

Uma das características das estruturas de comando e controle

de malware descentralizadas é a garantia da existência de uma

quantidade significativa de nós redundantes que devem ser

atacados para que a rede de comando e controle associada ao

malware seja desativada.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

A estrutura de comando e controle do malware Taidoor é

conectada pelas máquinas comprometidas por meio de uma

DLL camuflada em dados aparentemente aleatórios de um post

de um blogue do Yahoo, criptografados por RC4, codificados

em base64 e baixados por um malware auxiliar.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

CybOX é uma linguagem padronizada para codificação e

comunicação de informações direcionada a eventos

cibernéticos específicos ou casos de uso únicos de segurança

cibernética para os quais são registradas observações simples,

individualizadas e rigidamente estruturadas.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Características técnicas que definem ameaças cibernéticas,

metodologias de ataques e artefatos consequentes de intrusões

são exemplos de informações compartilhadas como

indicadores de comprometimento pelo framework OpenIOC.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Uma das características de TAXII é a disponibilização de

métodos de autenticação, autorização e acesso separados para

produtores e consumidores, o que permite a proteção de

informações relacionadas a ameaças cibernéticas que se

desejem manter privadas.

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue o item a seguir.

Informações obtidas por meio de OSINT são menos confiáveis

e menos precisas que aquelas obtidas usando-se disciplinas de

inteligência tradicionais.