Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

TLS é um protocolo de segurança desenvolvido para oferecer suporte ao transporte confiável de pacotes através, por exemplo, do TCP. Vale-se de dois protocolos, descritos abaixo.

I. Responsável por estabelecer a conexão e negociar os parâmetros da comunicação segura que serão usados como: métodos de compressão, tamanho do hash, algoritmos de criptografia (DES, RC4 etc.) e de integridade (MD5, SHA etc.).

II. Responsável pela aplicação dos parâmetros de segurança negociados. Faz a fragmentação, compactação, criptografia e aplica função de integridade antes do envio das mensagens vindas das camadas superiores.

Os protocolos I e II são, respectivamente,

Analise as assertivas e assinale a alternativa que aponta as corretas sobre Criptografia:

( ) I - O princípio de Kerckhoff enfatiza que todos os algoritmos devem ser públicos e apenas suas chaves são secretas.

( ) II - Um dos princípios criptográfico é que todas mensagem devem conter alguma redundância.

( ) III - Os algoritmos de chave simétrica utilizam a mesma chave para codificação e decodificação.

Preencha as lacunas das assertivas abaixo:

I - O _____________ pode verificar o sucesso ou a falha de um ataque, com base nos registros(logs) do sistema.

II - O _____________ pode monitorar atividades suspeitas em portas conhecidas, como a porta TCP 80, que é utilizada pelo HTTP.

III - Com o ___________________ funcionando, é difícil que um hacker possa apagar seus rastros, caso consiga invadir um equipamento.

Analise as assertivas e assinale a alternativa que aponta as corretas:

I - A DMZ é uma rede que fica entre a rede interna, que deve ser protegida, e a rede externa.

II - Os proxies são sistemas que atuam como um gateway entre duas redes, permitindo as requisições dos usuários internos e as respostas dessas requisições, de acordo com a política de segurança definida.

III - O Firewall é um ponto entre duas ou

mais redes, que pode ser um componente

ou um conjunto de componentes, por onde

passa todo o tráfego.

Relacione as colunas e assinale a alternativa que apresenta a sequência correta de cima para baixo:

1ª COLUNA

1 - Phishing.

2 - Advance fee fraud.

3 - Hoax.

2ª COLUNA

( ) É um tipo de fraude na qual o golpista procura induzir uma pessoa a fornecer informações confidenciais ou a realizar um pagamento adiantado, com a promessa de futuramente receber algum tipo de benefício.

( ) É uma mensagem que possui conteúdo alarmante ou falso e que, geralmente, tem como remetente, ou aponta como autora, alguma instituição, empresa importante ou órgão governamental.

( ) É um tipo de fraude por meio da qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social.

Considerando sistemas de controle de versão, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Um sistema de controle de versão tem como um de seus objetivos registrar toda a evolução do projeto mediante um histórico de alterações.

( ) Um sistema de controle de versão distribuído tem a funcionalidade de criar cópia do repositório por meio do comando commit.

( ) Um sistema de controle de versão centralizado não possui a funcionalidade de importar revisões feitas em outros repositórios.

( ) Um sistema de controle de versão deve possibilitar o trabalho paralelo e concorrente de vários desenvolvedores sobre os mesmos arquivos.

Assinale a sequência correta.

Logs são muito importantes para a administração segura de um sistema, pois registram informações sobre o seu funcionamento e sobre eventos detectados. Devem ser transferidos periodicamente do disco para dispositivos de armazenamento off-line, tais como fita, CD-R ou DVD-R. É recomendável que seja gerado um checksum criptográfico dos logs que são armazenados off-line e que esse checksum seja mantido deles separado, para que se possa verificar a integridade dos logs caso necessário. O checksum criptográfico pode ser realizado, por exemplo, por meio dos algoritmos

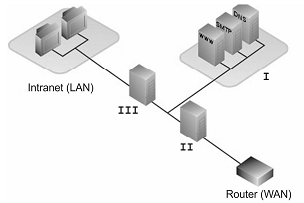

A imagem abaixo mostra a utilização de uma arquitetura com mecanismos apropriados para proteger a rede interna de uma organização.

Na arquitetura mostrada na figura, I é

Ao participar de um seminário de segurança cibernética, um Técnico ficou ciente que a indústria de segurança está trabalhando na popularização dos filtros de tráfego para aplicações em nuvem, incluindo serviços de segurança para aplicações web no modelo SaaS, com uma oferta cada vez mais variada e de custo acessível. Estes dispositivos são posicionados em situações estratégicas das redes locais e da nuvem, sendo capazes de detectar pequenas ou grandes anomalias, em relação ao padrão de tráfego, e disparar mecanismos de alerta, proteção ou destravamento de ataques. Um especialista em segurança afirmou que grandes empresas exploradoras da nuvem, como Amazon, Cisco, IBM e provedores de infraestrutura de nuvens públicas ou híbridas de todos os portes estão ajudando a disseminar a adoção deste tipo de dispositivo como forma de mitigação dos riscos nesse ambiente.

O dispositivo mencionado é o

Considere o texto abaixo publicado pela Microsoft.

É um tipo especial de malware, porque você não sabe o que ele está fazendo e é muito difícil de ser detectado e removido. Seu objetivo é esconder a si mesmo e de outros softwares para não ser visto, buscando evitar que um usuário identifique e remova o software atacado. O malware pode se esconder em quase todos os softwares, incluindo servidores de arquivos, permitindo, assim, que um atacante armazene diversos arquivos infectados, invisivelmente, em seu computador.

Eles não infectam os computadores como os vírus ou worms fazem. Em vez disso, um atacante identifica uma vulnerabilidade existente no sistema de destino. As vulnerabilidades podem incluir uma porta de rede aberta, um sistema não protegido ou um sistema com senha fraca do administrador. Após obter acesso ao sistema vulnerável, o atacante pode instalar manualmente, como administrador, o malware. Esse tipo de ataque secreto direcionado não ativa controles automáticos de segurança da rede, como os sistemas de detecção a intrusos.

Identificá-los pode ser difícil, mas há diversos pacotes de software que os detectam. Esses pacotes dividem-se em duas categorias: detectores baseados em assinatura, que procuram arquivos binários específicos, e em comportamento, que procuram elementos ocultos.

(Adaptado de: https://technet.microsoft.com/pt-br/library/dd459016.aspx)

O texto refere-se ao malware