Questões de Concurso

Foram encontradas 10.481 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Qual dos focos da Governança de TI deve ser observado por Antônio para reduzir a vulnerabilidade dessa estrutura de TI que será desenvolvida?

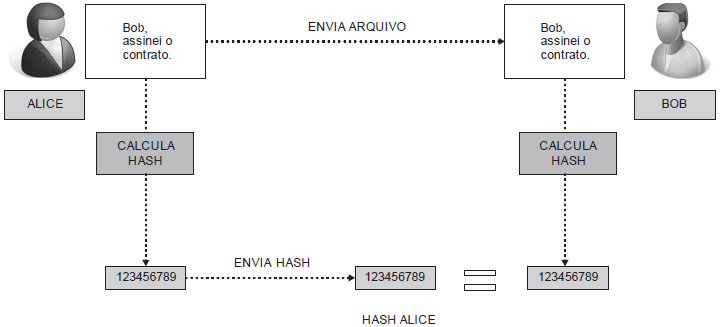

Considere a imagem abaixo, que representa o envio de um arquivo de Alice para Bob.

Pode-se concluir corretamente que nessa comunicação, a comparação entre os hashes calculados permite verificar a

“Para gerenciar a gestão de riscos objetivando a geração de valor, a Eletrobras Eletrosul desenvolve a gestão integrada de riscos.

... O processo de gestão integrada de riscos da empresa caracteriza-se por etapas de identificação, avaliação, tratamento, monitoramento e comunicação dos riscos.

Para orientar as ações de gestão integrada de riscos, a Eletrobras Eletrosul possui formalmente aprovadas a Política de Gestão de Riscos, a Matriz de Riscos e a Norma de Gestão Empresarial.”

(http://www.eletrosul.gov.br/app/hotsite/rel-sustentabilidade-2014/06-governanca-corporativa/)

O texto acima faz referência a alguns termos ligados ao Gerenciamento de Riscos. A definição correta de um dos termos é:

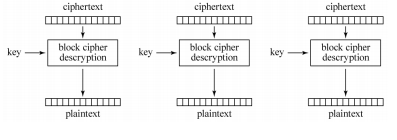

Assinale a opção que apresenta o modo de cifra apresentado na figura precedente.

II. É a combinação da probabilidade de ocorrência de um evento e suas consequências. Possíveis opções para seu tratamento incluem: a) aplicar controles apropriados para reduzi-los; b) conhecê-los e objetivamente aceitá-los; c) evitar, não permitindo ações que poderiam causar a sua ocorrência; d) transferi-los para outras partes, como seguradoras ou fornecedores. É correto afirmar que os itens I e II