Questões de Concurso

Foram encontradas 10.481 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A respeito de criptografia, julgue o item subsecutivo.

Os algoritmos de chave simétrica podem ser divididos em cifras de fluxo (ou contínuas) e em cifras por bloco.

À luz das normas ISO/IEC 27001 e 27002, julgue o próximo item, relativo à segurança da informação.

Os fatores críticos para a implementação bem-sucedida da

segurança da informação incluem a compreensão dos requisitos

de segurança da informação, a análise e a gestão de riscos.

À luz das normas ISO/IEC 27001 e 27002, julgue o próximo item, relativo à segurança da informação.

Ao elaborar, manter, melhorar e implantar um sistema

de gestão de segurança da informação, a organização deve

considerar as características técnicas de seu negócio, e o

SGSI (sistema de gestão de segurança da informação) deve ser

documentado dentro do contexto de suas atividades

operacionais, sem, contudo, envolver a direção da organização.

A respeito de sistemas de becape e restauração, julgue o próximo item.

O becape do tipo incremental provê o uso mais eficiente do

espaço de armazenamento, uma vez que não gera cópias

duplicadas de arquivos, porém suas restaurações são mais

lentas e mais complexas em comparação aos processos dos

becapes full e diferencial.

Julgue o item seguinte, a respeito da Infraestrutura de Chaves Públicas brasileira (ICP Brasil).

O Brasil adota o modelo de ICP de certificação com raízes

múltiplas e hierárquicas, no qual o ITI desempenha tanto

o papel de credenciar e descredenciar os demais atores

participantes da cadeia quanto o de supervisionar e auditar os

processos.

Julgue o item a seguir, relativo à criptografia.

Os algoritmos de criptografia de chave pública devem ser

computacionalmente fáceis, a fim de que o receptor de uma

mensagem cifrada com uma chave pública a decriptografe

utilizando sua chave privada para recuperar a mensagem

original.

Julgue o item subsequente, a respeito de segurança da informação.

O modelo de gestão e as características do negócio de uma

organização não devem ser considerados na elaboração das

políticas de segurança da informação, uma vez que os recursos

afetados por essas políticas estão relacionados à área de TI.

Julgue o item subsequente, a respeito de segurança da informação.

Um sistema de gestão da segurança da informação, por ser

essencialmente reativo e voltado a lidar com situações

concretas no âmbito gerencial da organização, não prevê

opções que viabilizem a prevenção de incidentes de segurança

da informação.

Julgue o item subsequente, a respeito de segurança da informação.

Uma política de classificação de informações define as regras

de uso dos recursos e ativos associados ao processamento da

informação, incluindo-se as ferramentas de comunicação e

sistemas de informação, os direitos e as responsabilidades dos

usuários e as situações que são consideradas abusivas.

Um Técnico precisa encontrar uma solução de segurança que seja capaz de realizar as ações:

− Enviar um alarme ao administrador;

− Derrubar pacotes maliciosos;

− Bloquear o tráfego a partir do endereço de origem;

− Redefinir a conexão.

A solução correta indicada pelo Técnico é utilizar um

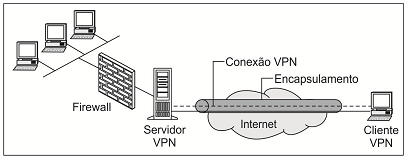

Considere a figura a abaixo.

Analisando a figura, um Técnico conclui corretamente:

Com estes dados podem-se identificar e corrigir falhas da estratégia de segurança. Ao definir o que será registrado, é preciso considerar que quantidades enormes de registros podem ser inviáveis de serem monitoradas. Para auxiliar a gerência de segurança na árdua tarefa de análise, podem ser previamente definidas trilhas de auditoria mais simples e utilizados softwares especializados disponíveis no mercado, específicos para cada sistema operacional.

O texto refere-se