Questões de Concurso

Foram encontradas 10.064 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

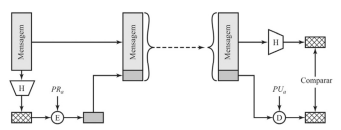

No cenário hipotético a seguir, em que as letras H, E e D designam, respectivamente, hash, emissor e destinatário, deseja-se usar criptografia com o objetivo de criar uma assinatura digital do emissor, de modo que o destinatário tenha certeza de que a mensagem foi assinada pelo emissor.

A partir das informações precedentes, assinale a opção correta.

No que diz respeito aos conceitos de redes de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais recente, e aos procedimentos de backup, julgue o item.

O backup permite ao usuário a possibilidade

de recuperação de seus arquivos em situações

inesperadas, como, por exemplo, uma infecção por

códigos maliciosos.

No que diz respeito aos conceitos de redes de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais recente, e aos procedimentos de backup, julgue o item.

O tempo de retenção dos backups é fixo e padronizado,

independentemente do tipo de arquivo envolvido.

Para os usuários comuns, esse tempo é de três meses,

ao passo que, para empresas/instituições, o tempo é

de um ano.