Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um aspecto que deve ser considerado na determinação do escopo do SGSI é (são):

A ETIR (Equipe de Tratamento de Incidentes em Redes) do órgão identificou que os gerentes sofreram um ataque do tipo:

Conforme a ISO/IEC 27002, convém que a equipe observe a seguinte diretriz para a realização das auditorias internas:

Durante o processo de avaliação de riscos da segurança, deve-se:

Uma boa prática de hardening, baseada em IPV4, adotada pela equipe de TI é:

Para isso, é necessário levar em consideração que:

Sobre esses controles, aquele que está definido corretamente de acordo com a especificação é o:

Sobre a hierarquia da ICP-Brasil, é correto afirmar que:

Considerando as características e funcionalidades desses protocolos, Ken deve optar por:

Nesse caso, a estratégia recomendada para armazenamento de dados na nuvem é a utilização do backup

O método que deve ser aplicado para detectar as anomalias, identificando outliers isolados nos dados e possíveis ameaças de segurança, é o:

A respeito das tabelas do iptables e suas funcionalidades, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) As definições de controle de acesso para pacotes que transitam de, para e através do Linux encontram-se na tabela filter.

( ) Na tabela nat, é realizada a tradução de endereços de rede. É possível modificar o destino de um pacote por meio de suas regras.

( ) A tabela raw permite modificar os pacotes de acordo com suas regras. Seu uso direto é bastante comum e tem como objetivo alterar a maneira como um pacote é gerenciado.

( ) A tabela mangle está presente somente em distribuições Linux com SELinux e permite o bloqueio ou não de um pacote com base em suas políticas, adicionando outra camada de filtragem sobre as regras padrão de filtragem de pacotes.

As afirmativas são, respectivamente,

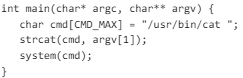

Dado que o programa opera com privilégios de administrador, a função system() é igualmente executada com tais privilégios. Quando um usuário fornece um nome de arquivo padrão, a chamada funciona como esperado. Contudo, se um invasor inserir uma string como ";rm -rf /", a chamada system() falhará ao tentar executar o comando "cat" por falta de argumentos, resultando na tentativa subsequente de

Com relação às defesas primárias recomendadas pela OWASP para esse tipo de ataque, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Implementar escape em todos os dados fornecidos pelo usuário.

( ) Emprego de Stored Procedures adequadamente construídas.

( ) Utilização de Prepared Statements com consultas parametrizadas.

As afirmativas são, respectivamente,

No que concerne ao planejamento e à execução de atividades de manutenção preventiva, à identificação e à correção de falhas e de problemas e às ações corretivas para garantir a integridade e disponibilidade dos sistemas, julgue o próximo item.

A adoção de medidas de segurança cibernética, como

firewalls, antivírus, criptografia e monitoramento

de segurança contínuo, ajuda a proteger os sistemas

contra ameaças externas e internas, o que garantirá a

integridade dos dados e a disponibilidade dos serviços.

A respeito das estratégias de backup e recuperação, da implementação e do gerenciamento de backups e dos testes de restauração e recuperação de dados, julgue o item subsequente.

O comando tar somente fará backup de arquivos em

Linux onde o tipo de sistema de arquivos for ext3.