Questões de Concurso

Foram encontradas 10.030 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao uso de hashes criptográficos nas assinaturas digitais, é correto afirmar que

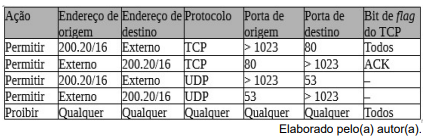

Que tipo de tráfego é permitido por essa firewall?

Esse recurso é denominado