Questões de Concurso

Sobre conceitos básicos em segurança da informação em segurança da informação

Foram encontradas 553 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Durante a análise dinâmica, é possível identificar exceções que não foram tratadas.

Na análise dinâmica, é possível revisar todo o código-fonte sem a necessidade de execução do software.

Na fase de suporte e manutenção, deve ser estabelecido um time ou grupo responsável por respostas a incidentes de segurança.

A fase de implementação contempla a aplicação de testes de segurança sem o uso de soluções para análise de código.

A respeito de ciclo de vida de desenvolvimento seguro, julgue o item que se segue.

Durante a fase de implementação, são aplicados padrões de

codificação e testes.

A fase de design prevê a definição da estrutura geral do software relacionado à segurança e a realização de revisões de código.

A modelagem de ameaças pode ser aplicada no componente de um software, para apoiar a seleção de recursos de segurança.

Os gastos com os controles não necessitam ser balanceados de acordo com o negócio.

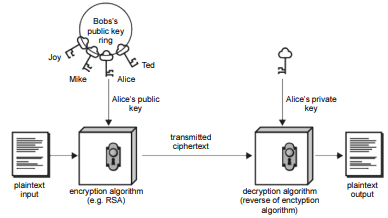

A figura a seguir ilustra o uso da criptografia de chave pública para garantir a confidencialidade das informações.

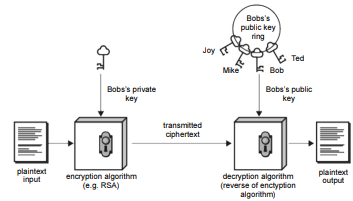

A figura a seguir mostra o uso da criptografia de chave pública para oferecer autenticação.

Criptoanálise diferencial e linear são tipos de ataques, porém, não podem ser utilizados no DES com 16 etapas.

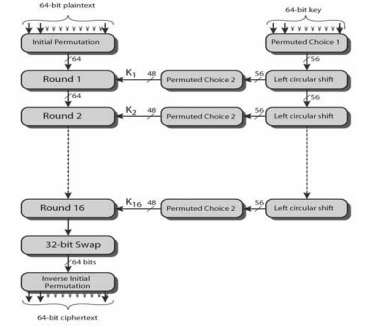

O DES é uma cifragem de bloco que utiliza uma chave de 56 bits para criar uma tabela de chaves. Ao utilizar tal tabela, o DES realiza manipulações de bits sobre o texto simples e, para decriptar o texto cifrado, simplesmente reverte tudo.

O processo de proteção da informação contra modificações não autorizadas ou acidentais, conhecido como processo de irretratabilidade, garante a integridade da informação, mas não necessariamente garante que o seu conteúdo esteja correto.

A confidencialidade tem o objetivo de garantir que apenas pessoas autorizadas tenham acesso à informação. Essa garantia deve ser obtida em todos os níveis, desde a geração da informação, passando pelos meios de transmissão, até chegar ao seu destino e ser devidamente armazenada ou, se necessário, destruída sem possibilidade de recuperação.

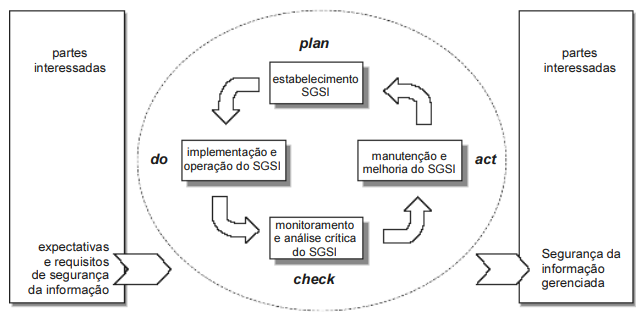

Tomar as ações corretivas e preventivas para alcançar a melhoria contínua, com base nos resultados da auditoria interna do SGSI, na revisão gerencial ou em outra informação pertinente, faz parte da fase do planejamento do SGSI.

O gerenciamento dos riscos envolve atividades que procuram impedir um ataque antes que ele ocorra e(ou) que reduzam os efeitos de uma ameaça.