Questões da Prova FUMARC - 2014 - AL-MG - Analista de Sistemas - Administração de Rede

Foram encontradas 60 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

( ) O padrão 802.11g opera na frequência de 5 GHz, alcançando velocidades teóricas de até 54 Mbps.

( ) O padrão 802.11i rege conceitos de segurança de transmissão, entre eles o protocolo WPA2.

( ) O padrão 802.11n alcança maiores velocidades teóricas, em virtude do uso de múltiplos canais simultâneos, conhecido como MIMO.

( ) O controle de acesso ao meio físico em redes sem fio infraestruturadas é feito com a técnica conhecida como CSMA/CD.

A sequência CORRETA, de cima para baixo, é:

I. Três faixas de endereços são reservadas para uso dentro da rede isolada pelo equipamento que faz o NAT, são elas: 10.0.0.0/8, 192.2.0.0/16 e 172.0.0.0/8.

II. O mapeamento de acesso da máquina interna para a internet é feito considerando endereços IPs e portas.

III. Se dois computadores da rede interna acessarem o mesmo site de destino na internet, ambos os acessos terão como IP de origem o endereço verdadeiro atribuído ao NAT.

Está CORRETO apenas o que se afirma em:

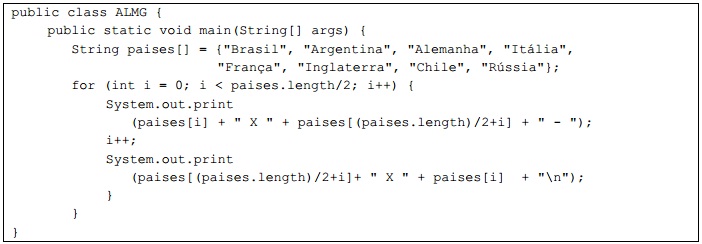

Analise o código a seguir, escrito na linguagem Java.

Está CORRETA a seguinte saída ao final do programa:

I. Cavalo de Troia é um programa que contém código malicioso e se passa por um programa desejado pelo usuário, com o objetivo de obter dados não autorizados do usuário.

II. Worms, ao contrário de outros tipos de vírus, não precisam de um arquivo host para se propagar de um computador para outro.

III. Spoofing é um tipo de ataque que consiste em mascarar pacotes IP, utilizando endereços de remetentes falsos.

Estão CORRETAS as afirmativas: