Questões de Concurso

Para fcc

Foram encontradas 123.958 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

- Mensagens publicitárias inesperadas ou pop-ups; - Novas barras de ferramentas; - Páginas iniciais da Internet que não se lembra de ter instalado; - Dificuldade de fazer login em sites seguros; - Antivírus e outros softwares de segurança que não funcionam.

Por meio do relato do usuário e da constatação do Técnico, conclui-se que o notebook foi infectado com um

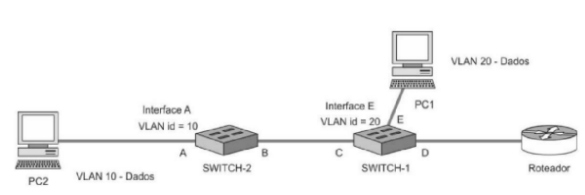

Os modos de operação em que as interfaces A, B, C e D dos switches devem ser configuradas são, respectivamente,

String[] nomes = i“Marta”", “paulo”, "Carolina", “Joaguim", “Fedro";

Considere, também, os laços de repetição abaixo, criados com o objetivo de percorrer o array e exibir seus valores.

I. for (String nome : nomes) (

System.out.println (nome); ) II. for (int i = 0; i < nomes.length; i++) ( System.out.println (nomes[il); ) III.int indice = 0; while (indice < nomes.length) { System.out .println (nomes [indice]); indice++; } IV.int index = 0; do { System.out .println (nomes [index]) ; index++; } while (index < nomes.length)

Percorre corretamente o array e exibe seus valores APENAS os laços de repetição que constam em