Questões de Concurso

Para puc-pr

Foram encontradas 2.567 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

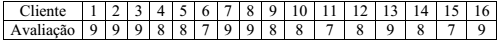

A média da amostra é 8,25 e o desvio-padrão amostral é 0,77. Considerando estes dados, e um nível de significância de 0,05 com t15;0,05 = 1,753, determine a alternativa CORRETA.

Sobre correlação não paramétrica, analise as seguintes assertivas.

I. A correlação de Spearman é aplicada quando as variáveis em estudo são ordinais.

II. A correlação de Kendall é aplicada quando as variáveis em estudo são ordinais e o conjunto de dados muito pequeno.

III. A correlação bisserial é aplicada quando uma das variáveis é dicotômica

IV. As correlações parciais são aplicadas às variáveis, duas a duas, desde que cada uma delas apresente correlação significativa com ao menos uma variável externa comum.

Assinale a alternativa que indica apenas a(s) assertivas CORRETA(S).

Considerando o tema análise fatorial, avalie as assertivas.

I. Em função da complexidade da álgebra matricial necessária, é impossível efetuar todos os cálculos necessários sem o uso de pacote computacional, mesmo que haja um número muito pequeno de variáveis.

II. É uma técnica de inter-relação ou de interdependência, em que todas as variáveis são consideradas em conjunto, sem que haja uma variável independente.

III. A rotação Varimax é um método de rotação fatorial oblíqua.

IV. Com o correto emprego da análise fatorial é possível partir de um grande número de variáveis observáveis e se chegar a um número menor de variáveis não observáveis, buscando simplificar a compreensão de uma realidade.

Assinale a alternativa que indica apenas a(s) assertivas CORRETA(S).

Em uma bolsa há cinco cédulas de R$ 20,00, três cédulas de R$ 50,00 e quatro cédulas de R$ 10,00. Sem olhar, você retira duas cédulas, uma a uma, sem reposição.

Avalie as assertivas a seguir.

I. A probabilidade de que a primeira cédula tenha valor igual ou maior do que a segunda está no intervalo entre 60% e 65%, inclusive.

II. A probabilidade de se obter menos de R$ 60,00 é superior a 70%.

III. A probabilidade de se obter um valor múltiplo de R$ 20,00 é inferior a 50%.

IV. Sabendo que a primeira cédula tem valor menor do que a segunda cédula retirada, a probabilidade de se obter um múltiplo de R$ 30,00 é inferior ou igual a 40%.

Assinale a alternativa que indica apena(s) as assertiva(s) CORRETA(S)

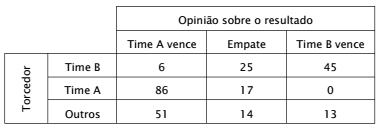

No próximo sábado o time A e o time B disputarão a final do campeonato de futebol do município. Foi encomendada uma pesquisa, com o objetivo de conhecer a opinião do público local a respeito do resultado do jogo no tempo regulamentar e levando em conta o time predileto dos respondentes. As respostas foram organizadas no seguinte quadro:

Considere os seguintes questionamentos e seus resultados calculados com duas casas decimais e arredondamento seguindo a regra de que se o terceiro dígito for igual ou superior a 5, o segundo dígito será acrescido de uma unidade. Sendo escolhido, aleatoriamente, o formulário de um dos torcedores entrevistados, qual a probabilidade de que:

I. considere mais provável uma vitória do Time A?

II. acredite que dará empate, sabendo que é torcedor de outros times?

III. seja torcedor do Time B ou acredite que o Time B vai vencer?

Os resultados CORRETOS dos questionamentos I, II e III, respectivamente são:

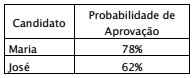

Maria e José participam de um concurso público para ingressar no Tribunal de Justiça de determinado estado brasileiro. A probabilidade de aprovação de cada um deles está descrita no quadro a seguir.

A partir do enunciado, avalie as assertivas a seguir.

I. A probabilidade de ambos serem aprovados é superior a 50%.

II. A probabilidade de Maria ser aprovada e José ser reprovado é maior do que a probabilidade de José ser aprovado e Maria ser reprovada.

III. A probabilidade de ambos serem reprovados é inferior a 10%.

IV. A probabilidade de que apenas um deles seja aprovado é inferior à probabilidade de que ambos sejam aprovados.

Assinale a alternativa CORRETA.

Assinale a alternativa que indica apenas as assertivas CORRETAS.

Seu gerente pede que você implemente no Active Directory uma solução que permita a criação de dois grupos lógicos de computadores separados na rede, ambos pertencentes a uma única árvore geral da empresa.

Analise as alternativas a seguir e marque a que cumprirá esse objetivo.

O comando _______ é usado para contar o número total de linhas, palavras e caracteres em um arquivo.

Preencha a lacuna com a alternativa CORRETA.

Com relação ao sistema de detecção de intrusão (SDI/IDS) e sistema de prevenção de intrusão (SPI/IPS), avalie as asserções a seguir.

I. Um incidente de segurança, resultante de um ou mais eventos, em que o atacante obtém ou tenta obter acesso indevido ao sistema ou a seus recursos, caracteriza uma intrusão de segurança.

II. Ataque de agentes internos são muito difíceis de detectar, pois o intruso é um agente legítimo que opera de maneira não autorizada, dificultando a sua identificação.

III. Os potes de mel (honeypots) são importantes na detecção de intrusão, provendo um mecanismos seguro de captura de atividades não autorizadas.

IV. Uma característica intrínseca dos IPSs é a capacidade de bloquear ataques, diferindo do IDS, cuja principal função é detectar ataques e gerar alertas.

V. Um sistema de detecção de intrusão baseado em estação (HIDS) examina atividades do usuário e de software numa estação, enquanto que o sistema de detecção de intrusão baseado em rede (NIDS) faz isto em nível de rede.

É CORRETO apenas o que se afirma em:

Com relação ao ataque de negação de serviço, avalie as assertivas a seguir.

I. A lentidão causada por muitos acessos simultâneos a um site de compra de ingresso que acaba de lançar uma promoção para o show de uma artista famosa, se caracteriza como um ataque de negação de serviço.

II. Uma aplicação que se paralisa ou finaliza de maneira não normal, devido a uma condição de exceção não tratada adequadamente se caracteriza como negação de serviço.

III. Enviar tipos de pacotes específicos para consumir recursos limitados de um sistema ao invés de gerar grande volume de dados de tráfego para consumir banda de rede, se caracteriza como um ataque de negação de serviço.

IV. Um malware explorando uma vulnerabilidade do tipo dia zero (zero-day) que paralisa uma aplicação, mesmo sem afetar a rede, se caracteriza como um ataque de negação de serviço.

V. A exaustão de recursos como unidade central de processamento, memória, largura de banda e espaço em disco, que impede ou prejudica o uso autorizado de redes, sistemas e aplicações, se caracteriza como um ataque de negação de serviço.

É CORRETO apenas o que se afirma em:

Com relação aos códigos maliciosos, antivírus e ações de mitigação, avalie as asserções a seguir.

I. Para neutralizar as ações camufladas do vírus polimórfico, o software de antivírus emula o hardware do computador visando detectar o vírus quando se decifra e revela o seu código.

II. O software antivírus tem dificuldade para detectar os spywares (softwares espiões), por serem parecidos com worms (vermes) e se camuflarem no sistema.

III. Ações de programadores inescrupulosos, que inserem backdoor (porta dos fundos) numa aplicação para acessá-la sem autorizado, são detectadas com escaneamento de perímetro (scanning) e bloqueadas em configurações de firewall.

IV. As regras de formação de senhas foram criadas para dificultar ataques de força bruta e para evitar que os keyloggers reconheçam a entrada de senhas.

V. Instalar um sistema operacional e gerar o sumário (hash code) de cada programa utilitário é utilizado como uma contramedida para detectar a alteração dos programas por rootkits, pois o hash code não se verificará.

É CORRETO apenas o que se afirma em:

Com relação às funções hash seguras e sistemas criptográficos (criptossistemas), avalie as asserções a seguir.

I. No criptossistema de chave pública os dados cifrados têm confidencialidade e depois de decifrados com sucesso adicionasse a integridade.

II. No criptossistema de chave secreta é possível obter a autenticação do emissor numa comunicação entre duas partes.

III. Na assinatura digital o emissor criptografa apenas o sumário (hash code) com sua chave privada, mas isto é suficiente para prover autenticidade ao conteúdo.

IV. Funções hash seguras como SHA (Secure Hash Algorithms) proveem integridade aos dados (texto em claro) através do sumário (hash code) associado.

V. Quando não apresentam vulnerabilidades (colisões), as funções hash seguras são usadas na cifragem segura de dados (texto em claro).

É CORRETO apenas o que se afirma em:

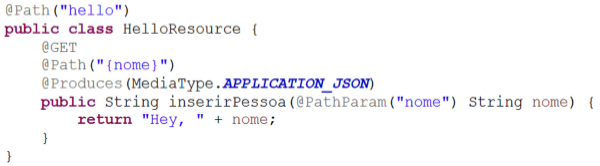

A classe HelloResource implementa um serviço RESTful em Java utilizando a API JAX-RS, considere as afirmativas a seguir.

I. O comando @GET determina qual verbo o método está vinculado.

II. O comando @Path determina o caminho no qual o recurso ou método está vinculado.

III. O comando @PathParam extraI o parâmetro da Query.

Está(ão) CORRETA(S) apenas a(s) assertiva(s):