Questões de Concurso

Para uece-cev

Foram encontradas 5.706 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere as seguintes afirmações sobre o uso de classes na linguagem Java:

I. A uma variável de subclasse final é possível atribuir uma referência de superclasse não final.

II. Todos os métodos definidos em uma classe declarada como final são igualmente final.

III. Mesmo se declarado como final, um método pode ser redefinido numa subclasse dinâmica.

Está correto somente o que se afirma em

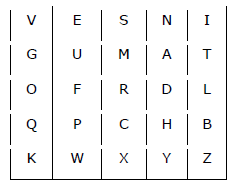

O algoritmo de cifragem é simples. Começa dividindo o texto de entrada em pares de letras (dígrafos). Se o comprimento é ímpar, ade-se um Z à última letra. Em seguida, para cada dígrafo,

(1) se ambas as letras estão na mesma coluna da tabela-chave, troque-as pela letra imediatamente abaixo de cada uma (ou no topo, se a letra estiver na última linha); (2) se ambas estão na mesma linha, substitua-as pela letra imediatamente à direta de cada uma (ou na extrema esquerda, caso a letra esteja na última coluna); (3) senão, troque o dígrafo pelas duas letras da tabela que estão nos cantos opostos no retângulo formado pelo par de dígrafo.

Sabendo que o algoritmo de deciframento consiste somente em efetuar o mesmo processo ao reverso, o texto de entrada que deu origem ao texto cifrado “UMMDHD” a partir da tabela-chave acima é:

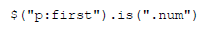

É correto afirmar que o trecho acima

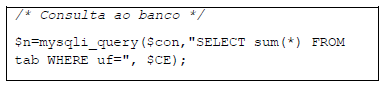

O seguinte trecho de código PHP 7 deveria fazer uma consulta em um banco de dados MySQL a partir de uma conexão con e retornar o número de registros na tabela “tab” cujo campo “uf” é igual a “CE”.

Ao ser executado, porém, o código apresenta erros.

Assinale a opção que aponta corretamente um dos

erros contidos no código acima.

É possível configurar um cliente de e-mails para ter acesso a um servidor de e-mail usando tanto o protocolo POP (Post Office Protocol) como o IMAP (Internet Message Access Protocol). Considerando esse fato, analise as seguintes afirmações.

I. A porta padrão para o protocolo POP, a 465, deve ser preferida à porta 587 quando a conexão for criptografada com o uso de SSL.

II. O servidor de entrada do Gmail pode ser tanto o imap.gmail.com como o pop.gmail.com, dependendo do protocolo utilizado.

III. A porta padrão para o servidor de entrada IMAP varia para cada provedor de acesso: no Gmail, por exemplo, é a 993; no Hotmail é a 399.

É correto o que se afirma apenas em