Questões de Concurso

Comentadas para instituto consulplan

Foram encontradas 11.917 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Denomina-se industrialização o processo de criação de uma quantidade crescente de indústrias. No Brasil, o fenômeno de industrialização é recente. No entanto, podemos observar, ao longo da história do país, uma evolução que pode ser identificada em três fases distintas; analise-as.

I. Com a chegada da família Real ao país, a política de restrições foi revogada. No entanto, a concorrência dos produtos britânicos inviabilizava a implantação de indústrias. Somente mais tarde, com a criação das taxas médias de importação de 30%, ocorreu o primeiro surto industrial.

II. Não havia indústrias no Brasil, apenas uma atividade de natureza artesanal que produzia grosseiros tecidos e alguns artigos. Nesse período, por conta do pacto colonial, o Brasil devia servir às necessidades da metrópole. Qualquer tentativa de implantar indústrias, por mais rudimentares que fossem, era combatida pela Coroa.

III. Perdurou pelos governos de Juscelino (Plano de Metas), João Goulart (Plano Trienal) e governos militares, quando grandes investimentos estrangeiros foram feitos no Brasil com a vinda de multinacionais do mundo todo, inclusive do Japão.

A partir das afirmativas, identifique as respectivas fases da industrialização brasileira.

No Brasil, o rebanho está bastante disperso pelo território. Atualmente, o país possui um dos maiores rebanhos mundiais. Relacione adequadamente o tipo de rebanho à localização geográfica.

I. Búfalos.

II. Ovinos.

III. Caprinos.

IV. Aves.

( ) São Paulo, Rio Grande do Sul, Paraná, Santa Catarina e Minas Gerais.

( ) Região Nordeste.

( ) Rio Grande do Sul e Nordeste.

( ) Amazônia e Centro-Sul.

A sequência está correta em

Os elementos do clima são fenômenos que atuam diretamente sobre o clima e o caracterizam. Já os fatores de influência do clima são fenômenos ou situações que atuam direta ou indiretamente, modificando a influência dos elementos do clima. Dos fenômenos relacionados, qual é considerado um fator de influência do clima?

Quando realizamos um estudo geomorfológico de qualquer lugar da Terra, torna-se necessário conhecer sua estrutura geológica. A importância da estrutura geológica decorre das riquezas minerais a ela associadas e do seu papel na formação do relevo e do solo do local. Sobre a estrutura geológica e o relevo brasileiro, analise as afirmativas a seguir.

I. Nos maciços ou escudos cristalinos é possível encontrar minerais metálicos.

II. Nas bacias sedimentares é comum encontrar jazidas de carvão mineral, petróleo, gás e xisto.

III. O território brasileiro é formado por extensos escudos cristalinos, recobertos por gigantescas bacias sedimentares, entremeadas por núcleos cristalinos.

IV. No Brasil, são identificadas três grandes estruturas geológicas: os maciços antigos, as bacias sedimentares e os dobramentos modernos.

Estão corretas as afirmativas

A Fitogeografia é o ramo da Geografia encarregado do estudo da distribuição dos vegetais na superfície terrestre. A vegetação de um lugar qualquer reflete a inter-relação existente entre diversos fatores físicos, tais como: as condições do relevo, quanto à forma e altitude; clima, principalmente a combinação temperatura e umidade; e, solo. Relacione adequadamente as vegetações de mata às suas respectivas características.

I. Mata dos Pinhais ou de Araucária.

II. Mata dos Cocais.

III. Mata do Rio Paraná.

IV. Mata Atlântica.

( ) Difere muito das demais florestas brasileiras; típica do Planalto Meridional, vegetação acicufoliada, associada a outras vegetações latifoliadas, tais como erva-mate e imbuia.

( ) Conhecida como Floresta Tropical Úmida de Encosta; era encontrada do Rio Grande do Norte ao Rio Grande do Sul.

( ) É uma vegetação de transição, com predominância de associações de carnaúba e babaçu, plantas largamente exploradas de maneira extrativa devido ao aproveitamento econômico.

( ) Conhecida como Floresta Úmida do Interior ou de Altitude; é tropical latifoliada e pode ser classificada como Floresta Estacional Semidecidual.

A sequência está correta em

Na cidade A, situada a 45° de longitude oeste, são 7 horas. Que horas serão na cidade B situada a 90° de longitude leste?

Analise os medicamentos indicados no tratamento da primoinfecção ou recorrências de herpes genital.

I. Fanciclovir.

II. Combivir.

III. Abacavir.

IV. Aciclovir.

Estão corretas apenas as alternativas

Maria, 16 anos, vai ao pronto-socorro com queixa de dor moderada em baixo ventre há dois dias, náuseas e febre não aferida. Relata que mais de uma vez apresenta dispareunia e corrimento vaginal amarelado de odor fétido. Possui história de relação sexual desprotegida. Ao exame físico, evidencia dor à mobilização do colo uterino. Qual das alternativas é a hipótese diagnóstica mais provável para o caso?

Qual a etiologia mais frequente da pancreatite aguda?

O câncer de mama acomete milhares de pessoas no Brasil e no mundo, anualmente, sendo um grave problema de saúde pública. O diagnóstico precoce influencia diretamente no prognóstico. Neste contexto, o médico deve estar atento e conhecer os fatores de riscos. São considerados fatores de risco para tal doença, EXCETO:

De acordo com as normas de circulação e conduta, o trânsito de veículos nas vias terrestres abertas à circulação obedecerá às seguintes normas, EXCETO:

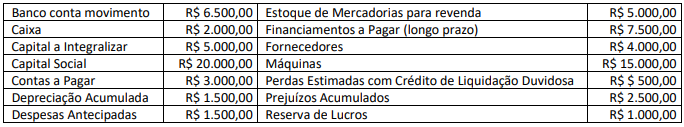

Considerando as informações, o Balanço Patrimonial evidenciará o Ativo Circulante e o Patrimônio Líquido nos valores, respectivamente, de:

Um hiperlink, ou simplesmente um link, é uma referência digital cujo usuário pode ser direcionado para determinado destino através de um clique. Este recurso é bastante utilizado para referenciar sites das fontes contidas nos textos produzidos em documentos do Microsoft Word. As teclas de atalho responsáveis por abrir a janela para inserção de hiperlink em um documento do Microsoft Word 2019 (Configuração Padrão – Idioma Português-Brasil) é:

A imagem apresenta uma planilha do Microsoft Excel 2019 (Configuração Padrão – Idioma Português-Brasil), contendo na coluna C os resultados das operações de potenciação obtidos através do uso de seu operador aritmético, calculando os valores contidos nas colunas A e B:

◢ |

A |

B |

C |

1 |

1° Valor |

2º Valor |

3° Valor |

2 |

4 |

1 |

4 |

3 |

4 |

2 |

16 |

4 |

4 |

3 |

64 |

Quais das opções foram utilizadas para obter os valores contidos nas células C2, C3 e C4, respectivamente?

Um grupo é a composição de duas ou mais pessoas para se ajudarem mutuamente; uma equipe é a reunião de pessoas que visam objetivos comuns. Portanto, grupos e equipes são conceitos diferentes com características próprias cada um.

(ROBBINS, 2005.)

São consideradas algumas características das equipes:

A organização de reuniões é uma atividade essencial para promover a comunicação e a tomada de decisões dentro das organizações e, ainda, para garantir a sua eficácia é necessário considerar diversos aspectos.

(ANDRADE, 1988.)

Diante do exposto, constitui-se uma prática recomendada na organização de reuniões:

O comportamento organizacional representa uma área multidisciplinar do conhecimento humano extremamente sensível a certas características que existem nas organizações e no ambiente ao seu redor, referindo-se ao estudo das atitudes, comportamentos e interações dos indivíduos dentro de uma organização, buscando compreender e analisar como os indivíduos se relacionam entre si e com a estrutura organizacional. Diante exposto, constitui-se em uma dimensão importante do comportamento organizacional: