Questões de Concurso

Comentadas para instituto consulplan

Foram encontradas 11.917 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. Obras de referência (reference books).

2. Coleção de referência (reference collection).

3. Entrevista de referência (reference interview).

4. Pergunta de referência (reference request).

( ) Comunicação interpessoal que se estabelece entre o profissional de referência e o usuário; permite determinar qual é a necessidade de informação.

( ) Obras de consulta destinadas a servir de guia para a pesquisa. Em geral, são colocadas em setor especial do serviço de documentação ou da biblioteca, amiúde próximo da recepção ou do balcão de referência.

( ) Reúne, de um lado, dicionários, enciclopédias, manuais, diretórios etc., que não podem ser retirados por empréstimo e permanecem diretamente à disposição do serviço de referência para fornecer uma informação imediata e, por outro lado, as fontes eletrônicas de informação.

( ) Toda consulta de um usuário para que seja encontrada uma informação específica ou genérica na biblioteca. Dela se desincumbe um profissional treinado para o serviço de referência.

A sequência está correta em

I. De espaço físico.

II. Organizacional.

III. De áreas de atuação.

IV. De diagnóstico interno.

V. De operações.

Está correto o que se afirma apenas em

( ) Mesmo com a prática, o bibliotecário dificilmente aprenderá a identificar as editoras de excelência nas áreas de interesse da biblioteca onde trabalha, sendo imprescindível a ajuda de um profissional da área.

( ) O bibliotecário não deve selecionar documentos patrocinados por instituições de destaque na área de atuação de sua biblioteca, tendo em vista que esse não é um elemento de autoridade.

( ) O fato de um autor ter produzido materiais de qualidade no passado é um indicador razoavelmente confiável de sua produção futura.

( ) O fato de uma editora ter publicado dezenas de obras de altíssima qualidade, gozando de sólida reputação no mercado, dá ao bibliotecário a garantia de que todos os materiais que ela vier a publicar terão o mesmo nível de qualidade.

A sequência está correta em

I. No spoofing de ARP, os invasores falsificam números de telefone para que as ligações pareçam vir de um código de área local ou se pareçam de uma organização confiável.

II. No spoofing de e-mail, os invasores alteram endereços, arquivos de assinatura, logotipos e outros elementos visuais de um e-mail para ocultar a origem ou o propósito verdadeiro.

III. No spoofing de IP, o invasor tenta obter acesso não autorizado a um sistema enviando mensagens de um endereço IP falso para parecer que a mensagem foi originada de uma fonte confiável.

Está correto o que se afirma em

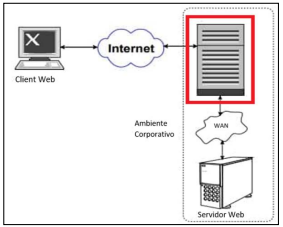

Considerando a descrição do recurso implementado e o item selecionado no diagrama elaborado, pode-se afirmar que o recurso em questão é:

I. Remover os direitos de administrador nos endpoints, pois, para a maioria dos usuários, não há justificativa para ter acesso de administrador em uma máquina local.

II. Aplicar regras de acesso com privilégios mínimos por meio do controle de aplicativos, bem como outras estratégias e tecnologias para remover privilégios desnecessários.

III. Limitar a associação de uma conta privilegiada ao menor número possível de pessoas e minimizar o número de direitos para cada conta privilegiada.

Está correto o que se afirma apenas em

1. FCFS.

2. SJF.

3. Round Robin.

4. Prioridade.

( ) Prioriza os processos com menor tempo de execução restante.

( ) Os processos são executados na ordem em que chegaram.

( ) Cada processo recebe uma fatia de tempo para execução.

( ) Os processos são executados de acordo com sua prioridade atribuída.

A sequência está correta em

I. O SNMP (Simple Network Management Protocol) é um protocolo usado em ambientes de rede para monitorar e gerenciar dispositivos de armazenamento de dados, como servidores e unidades de armazenamento em rede, além de realizar a transferência de dados entre dispositivos.

II. A principal função de um LogServer em um ambiente de TI é gerar trilhas de auditoria para automatizar a resolução de problemas de rede e aplicativos.

III. A diferença entre SLI (Indicador de Nível de Serviço) e SLO (Objetivo de Nível de Serviço), em um Acordo de Nível de Serviço (SLA), é que o SLI se refere a uma métrica de desempenho, enquanto o SLO, a uma instrução do desempenho esperado.

IV. Os Indicadores-Chave de Performance (KPI) são métricas quantitativas que avaliam o desempenho de um sistema.

Está correto o que se afirma apenas em

( ) Permite que múltiplos dispositivos em uma rede privada compartilhem o mesmo endereço IP público.

( ) Altera os endereços IP dos pacotes enquanto são roteados pela rede.

( ) Aumenta a segurança da rede, ocultando os endereços IP internos.

( ) Pode ser usado para economizar endereços IP públicos.

A sequência está correta em