Questões de Concurso

Comentadas para instituto access

Foram encontradas 3.354 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

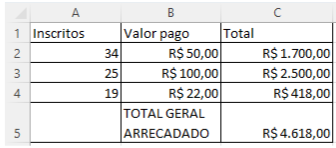

Observe a planilha a seguir, construída no Microsoft Excel:

Nas células C2 e C5 foram inseridas, respectivamente, as seguintes fórmulas:

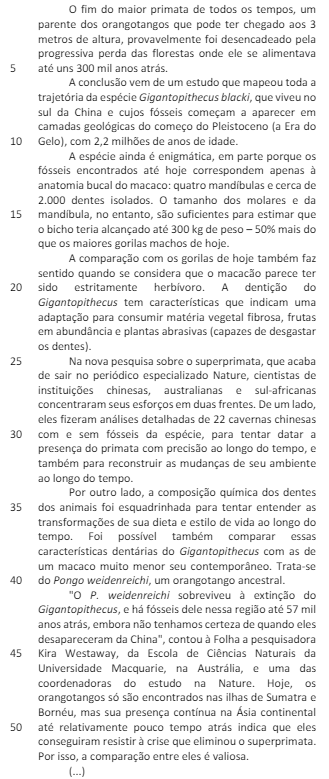

Leia atentamente o texto a seguir e responda à questão.

Leia atentamente o texto a seguir e responda à questão.

Maior macaco da história chegava a 3 metros e sumiu com o fim de florestas

(Reinaldo José Lopes. Folha de S.Paulo, https://www1.folha.uol.com.br/ciencia/2024/01/sumico-de-florestasextinguiu-o-maior-primata-de-todos-os-tempos.shtml.

No período acima, foi empregada a forma correta PORQUE.

Assinale a alternativa em que um de seus usos não tenha sido feito corretamente.

I. A Vistoria em Laudos de avaliação de máquinas, equipamentos ou instalações isolados de Grau III contempla a Caracterização completa e identificação fotográfica do bem, incluindo seus componentes, acessórios, painéis e acionamentos.

II. Em Laudos de avaliação de máquinas, equipamentos ou instalações isolados de Grau I, a Depreciação é “Arbitrada”.

III. Laudos de avaliação de máquinas, equipamentos ou instalações isolados de Grau II empregam como “Fontes de informação e dados de mercado”: Para custo de reedição: uma cotação direta para bem novo similar e Para valor de mercado: um dado de mercado de bem similar no estado do avaliando. Citada a fonte de informação.

Assinale

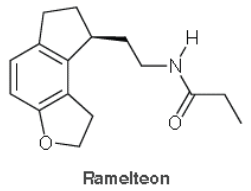

Na estrutura do fármaco, estão presentes as funções:

I. Os ataques de phishing podem ocorrer através de textos direcionados, com o objetivo de convencer a vítima a clicar em um link, baixar um anexo, enviar as informações solicitadas ou até mesmo concluir um pagamento real.

II. De Windows e iPhones até Mac’s e Android’s, nenhum sistema operacional está completamente seguro contra phishing.

III. O Windows Defender não realiza proteção contra sites maliciosos, phishing e downloads não seguros.

São corretas as afirmativas:

I A norma NBR ISO/IEC 27001:2013 foi preparada para prover um modelo para estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um Sistema de Gestão de Segurança da informação (SGSI).

II A norma NBR ISO/IEC 27001:2013 busca de forma objetiva e genérica apresentar os requisitos aplicáveis a todas as organizações, independentemente do tipo, tamanho ou natureza.

III Os requisitos apresentados na norma NBR ISO/IEC 27001:2013 são específicos e destinados a serem aplicados somente em organizações de grande porte.

São corretas as afirmativas: