Questões de Concurso

Comentadas para instituto access

Foram encontradas 3.598 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

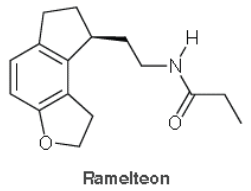

Na estrutura do fármaco, estão presentes as funções:

I. Os ataques de phishing podem ocorrer através de textos direcionados, com o objetivo de convencer a vítima a clicar em um link, baixar um anexo, enviar as informações solicitadas ou até mesmo concluir um pagamento real.

II. De Windows e iPhones até Mac’s e Android’s, nenhum sistema operacional está completamente seguro contra phishing.

III. O Windows Defender não realiza proteção contra sites maliciosos, phishing e downloads não seguros.

São corretas as afirmativas:

I A norma NBR ISO/IEC 27001:2013 foi preparada para prover um modelo para estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um Sistema de Gestão de Segurança da informação (SGSI).

II A norma NBR ISO/IEC 27001:2013 busca de forma objetiva e genérica apresentar os requisitos aplicáveis a todas as organizações, independentemente do tipo, tamanho ou natureza.

III Os requisitos apresentados na norma NBR ISO/IEC 27001:2013 são específicos e destinados a serem aplicados somente em organizações de grande porte.

São corretas as afirmativas:

Assinale a alternativa que preencha corretamente as lacunas do trecho acima.

Trata-se de

cn=Jose Maria,ou=People,dc=empresa,dc=com,dc=br