Questões de Concurso

Para cespe / cebraspe

Foram encontradas 316.227 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

A injeção de LDAP é um vetor de ciberataque sofisticado que visa às vulnerabilidades da camada de aplicação dos sistemas que utilizam o protocolo LDAP. Particularmente, aplicações Web com backends LDAP estão imunes a esse tipo de ataque, e os riscos associados à injeção de LDAP se limitam à exposição de dados.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Em função de muitos sites e aplicativos da Web dependerem

de bancos de dados SQL, um ataque SQL injection pode

gerar sérias consequências, porque boa parte dos formulários

da Web não consegue impedir a entrada de informações

adicionais, o que propicia a exploração desse ponto fraco e o

uso das caixas de entrada no formulário para envio de

solicitações maliciosas ao banco de dados.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Uma aplicação torna-se vulnerável pelo armazenamento

inseguro de dados criptografados quando, por exemplo:

dados sensíveis não são cifrados; a criptografia é usada de

forma incorreta; o armazenamento das chaves é feito de

forma imprudente; ou utiliza-se um hash sem salt para

proteger senhas.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Para que um ataque de cross-site request forgery funcione

em aplicações web, basta que a vítima tenha conectado, em

algum momento, sua conta original ao disparar a requisição

maliciosa.

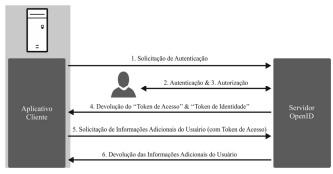

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

Um aplicativo cliente que realiza a autenticação de um usuário mediante um servidor de autorização que adota o OpenID Connect recebe de volta um token de acesso e um token de identidade com algumas informações adicionais do usuário, seguindo o fluxo de autenticação representado a seguir.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

O protocolo OAuth 2, adotado por instituições de governo

para autenticação e controle dos acessos às suas APIs,

permite que aplicativos obtenham acesso limitado a contas

de usuários em um serviço HTTP, sem a necessidade de

envio do nome de usuário e da senha.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

A autenticação baseada em token consiste no processo de

verificar a identidade por meio de um token físico que

envolve a inserção de um código secreto ou mensagem

enviada a um dispositivo para provar a posse desse

dispositivo.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

A forma automática de autenticação biométrica por

impressão digital é realizada por peritos que, mediante

inspeção visual, cotejam impressões digitais para determinar

se são ou não iguais.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

As notificações por push são um formato de autenticação de

dois fatores (2FA) no qual os usuários, em vez de receberem

um código em seu dispositivo móvel, via SMS ou mensagem

de voz, recebem uma notificação por push em um aplicativo

seguro no dispositivo registrado no sistema de autenticação,

o que reduz a possibilidade de riscos de segurança como

phishing, ataques man-in-the-middle e tentativas de acesso

não autorizado.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

JSON Web Tokens é um padrão para autenticação e troca de

informações que pode ser assinado usando-se um segredo ou

par de chaves privadas/públicas em um cenário de

autorização no qual, depois que o usuário estiver conectado,

será possível observar cada solicitação e verificar se esta

inclui o JWT, permitindo que o usuário acesse rotas, serviços

e outros recursos.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

O programa ICP-Brasil é um método de autenticação

baseada em certificados e, entre seus principais componentes

de infraestrutura de chaves públicas, se encontra a CA

(autoridade de certificação), que é um servidor que mantém

uma lista dos certificados que foram revogados ou

cancelados.

Com base na NBR ISO/IEC 27001, julgue o próximo item, a respeito de gestão de segurança da informação.

Em uma instituição produtiva, a alta direção pode atribuir

responsabilidades e autoridades para relatar o desempenho

de seu sistema de gestão da segurança da informação.

Com base na NBR ISO/IEC 27001, julgue o próximo item, a respeito de gestão de segurança da informação.

As organizações devem realizar avaliações ad hoc sobre os

riscos de segurança da informação, independentemente da

proposição ou da ocorrência de mudanças significativas.

Julgue o próximo item, com relação aos protocolos de comunicação utilizados em redes de comunicação.

Com o advento dos protocolos de roteamento dinâmico, o

roteamento estático perdeu sua significância e praticamente

está em desuso.

Julgue o próximo item, com relação aos protocolos de comunicação utilizados em redes de comunicação.

A finalização de uma conexão TCP (transmission control

protocol) ocorre com a realização de dois processos

two-way handshake do tipo FIN e ACK.

Julgue o próximo item, com relação aos protocolos de comunicação utilizados em redes de comunicação.

O UDP (user datagram protocol) é um protocolo da camada

de transporte que apresenta verificação de integridade dos

segmentos recebidos.

Julgue o próximo item, com relação aos protocolos de comunicação utilizados em redes de comunicação.

No SNMP (simple network management protocol), as

variáveis monitoradas são restritas às disponíveis no

protocolo base.

Julgue o próximo item, com relação aos protocolos de comunicação utilizados em redes de comunicação.

A base do funcionamento do protocolo OSPF (open short

path first) é o algoritmo de Djikstra.

Acerca dos tipos de serviço e qualidade de serviço em redes de comunicação de dados, julgue o seguinte item.

Na técnica de conformação do tipo fluxo balde furado

(leaky bucket), o número máximo de pacotes (n) é n = r ∙ t + c, em que r é a taxa de entrada de fichas no

balde por segundo, t é o tempo da transmissão e c é a

capacidade de fichas do balde.

Acerca dos tipos de serviço e qualidade de serviço em redes de comunicação de dados, julgue o seguinte item.

Na categoria de serviços com taxa de bits disponível (ABR - available bit rate), devem ser especificadas a taxa de bits

sustentada (SBR – sustained bit rate) e a taxa de bits de pico

(PBR – peak bit rate).