Questões de Concurso

Para if-rj

Foram encontradas 620 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Os membros "public" são acessíveis onde quer que o programa tenha referencia a um objeto dessa classe ou de uma de suas subclasses.

II. Os membros “private" de uma classe só são acessíveis dentro da própria classe.

III. Os membros “private" de uma superclasse são herdados pelas suas subclasses.

Então, assinale a alternativa que contém somente as afirmações corretas.

De acordo com um programa Java, analise estas informações.

( ) Adeclaração “import” carrega para o programa corrente classes pré-definidas de bibliotecas ou API´s do Java.

( ) A declaração “import” deve ser posicionada na primeira linha, após a declaração da primeira classe do programa onde é utilizada.

( ) A declaração “import static” tem duas formas: uma que importa um membro static particular, conhecida como import static simples, e outra que importa todos os membros static de uma classe, conhecido como import static por demanda.

A alternativa que indica a ordenação correta de respostas é a seguinte:

I. As visões fornecem segurança automática para dados ocultos, ou seja, dados não visíveis por uma determinada visão.

II. As visões não fornecem um recurso de abreviação para uma consulta.

III. As visões permitem que os mesmos dados sejam vistos por usuários diferentes de modos diferentes ao mesmo tempo.

IV. As visões podem fornecer independência de dados lógica.

Então, assinale a alternativa que contém todas as afirmações corretas.

Na informática, um cavalo de tróia (trojan horse) é um programa, normalmente recebido como um "presente" (por exemplo, cartão virtual, álbum de fotos, protetor de tela, jogo, etc), que além de executar funções para as quais foi aparentemente projetado, também executa outras funções normalmente maliciosas e sem o conhecimento do usuário.

Assim, a função maliciosa que NÃO pode ser executada por um cavalo de tróia é o(a)

( ) Alguns firewalls são capazes de identificar o conteúdo dos pacotes enviados pela rede, permitindo determinar quais informações podem entrar e sair da rede.

( ) Firewalls se limitam a bloquear o acesso a sites da Web.

( ) A configuração de endereços IP e portas liberados para acesso é uma prática comum na configuração de firewalls.

A alternativa que indica a ordenação correta de respostas é a seguinte:

A linguagem SQL possui sublinguagens. Dentre elas, destacamos a DDL, de definição de dados; a DML, de manipulação de dados e a DCL, de controle de dados.

Marque a alternativa que possui um comando de cada sublinguagem.

I. Um cabo de par transado categoria 5e é recomendado para redes Fast Ethernet à velocidade de 100 Mbps e pode alcançar um comprimento total de 100 m.

II. Um cabo de par transado categoria 6 é recomendado para redes Gigabit Ethernet à velocidade de 1.000 Mbps e pode alcançar um comprimento total de 50 m.

III. Os cabos UTP possuem proteção contra interferência eletromagnética, porém possuem um custo mais elevado.

IV. Um cabo de fibra ótica multímodo normalmente utiliza led como fonte de luz, ao contrário da fibra monomodo que normalmente utiliza laser.

Então, assinale a alternativa que contempla todas as afirmações corretas.

No que se refere aos comandos utilizados para organização e manipulação de diretórios e arquivos no Linux, as permissões dos arquivos podem ser definidas com o uso do comando chmod.

Para um arquivo que inicialmente está com as permissões -rwxrwxrwx, é correto afirmar que, ao se executar o comando chmod 755 nome_do_arquivo para o referido arquivo, as suas permissões

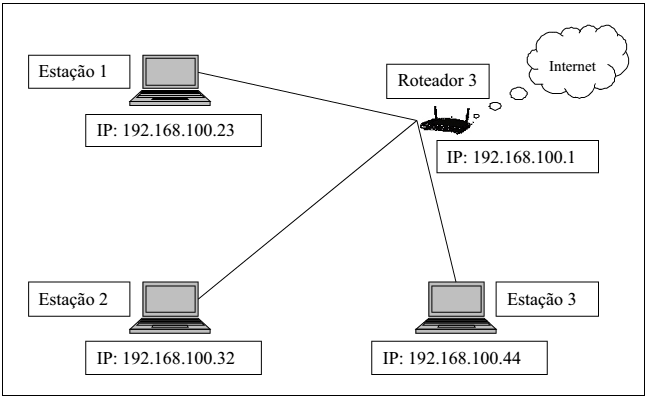

Esta rede foi planejada para ser uma de quatro sub-redes da rede classe C 200.25.160.0 de uma instalação.

Logo, a alternativa que possui uma máscara de sub-rede válida a ser configurada nos equipamentos, de forma que

eles se comuniquem corretamente, e as outras três sub-redes da rede classe C original possam ser corretamente

instaladas, é a seguinte:

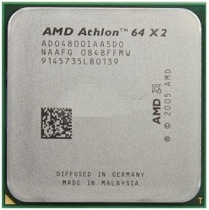

AMD Athlon 64 X2

ADO4800IAA5DO

NAAFG 0848FFMW

9145735L80139

A inscrição indica que se trata de um processador

Afigura mostra um método alternativo para a realização de um procedimento de manutenção denominado

Com relação ao modelo OSI/ISO, uma das camadas tem a tarefa de prover o transporte econômico e confiável de dados, independente da rede física ou das redes atualmente em uso, incluindo o controle de fluxo, a ordenação dos pacotes e correção de erros; tipicamente envia para o transmissor uma informação de recebimento e informa que o pacote foi recebido com sucesso.

Então, essa é a camada

Ao ligar sua estação de trabalho, um usuário se deparou com a seguinte mensagem de tela:

CMOS Memory Size Mismatch

Press F1 to run Setup

Portanto, o conteúdo correto da mensagem apresentada pelo BIOS corresponde a uma alteração

O Tempo de Acesso de um disco rígido é medido pelo tempo gasto entre o instante de início da leitura/escrita e o seu término. Esse tempo é constituído pelo somatório dos tempos de uma série de etapas distintas que podem ser medidas individualmente.

Assinale qual destas etapas contribui com a maior parte do Tempo de Acesso.