Questões de Concurso

Para cetro

Foram encontradas 6.962 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia o trecho sobre o Shell Script e analise as assertivas abaixo.

#!/bin/bash

echo "Vou buscar os dados do sistema.

Posso continuar? [s/n] "

scanf RESPOSTA

test "$RESPOSTA" = "n" && exit

echo "Data e Horário:"

date

echo

echo "Uso do disco:"

df

echo

echo "Usuários conectados:"

w

É correto o que se afirma em

I. echo – exibe mensagens na tela.

II. scanf – captura o que o usuário digitar.

III. date – mostra data e horário.

IV. w – mostra usuários conectados.

É correto o que se afirma em

Coluna B ( ) Mostra programas padrão para a extensão ou formato de arquivo especificado. ( ) Lista conexões de rede ativas no host. ( ) Exclui um ou mais arquivos. ( ) Lista quais recursos do Windows foram iniciados no Sistema.

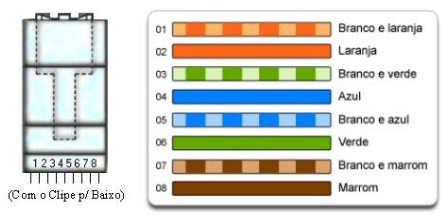

Analise a figura e as assertivas abaixo.

I. Trata-se da crimpagem padrão EIA/TIA 586A.

II. A norma pode ser aplicada nos cabos Categoria 5, 5e e 6.

III. Durante a crimpagem, a posição do clipe é irrelevante.

É correto o que se afirma em

( ) Arquivos de configuração scripts e inicialização. ( ) Bibliotecas e módulos (drives): compartilhados com frequência. ( ) Diretório local de usuários. ( ) Dispositivos de entrada/ saída: Floppy, Hard Disk, CD-ROM e Modem. ( ) Diretório de montagem de dispositivos, sistemas de arquivos e partição.