Questões de Concurso

Para uerj

Foram encontradas 991 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

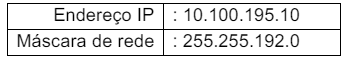

O computador A possui a configuração de rede a seguir.

O computador A deseja se comunicar com o computador B, que está fisicamente na mesma rede. Para que a comunicação entre ambos seja realizada de maneira direta, a configuração de endereço IP para o computador B deve ser:

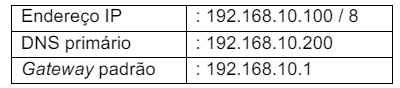

A inspeção da configuração de rede de um dispositivo pode proporcionar uma noção da sua forma de funcionamento. Considere um computador conectado a uma rede IP, operando normalmente, com navegação à Internet e as seguintes configurações de rede:

É correto afirmar que o acesso: