Questões de Concurso

Para ufsm

Foram encontradas 1.629 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Esse tipo de ataque é conhecido como

( ) É composta por Entrada de Dados, Unidade Central de Processamento (UCP), Memória e Saída de Dados.

( ) Quanto a dados e instruções, é do tipo SISD.

( ) A UCP realiza o ciclo de busca-e-execução de instruções, base do funcionamento do computador.

( ) Usa barramentos separados para memória de dados e memória de instruções.

A sequência correta é

Considerando as camadas do modelo ISO/OSI de redes, essa informação é relevante somente para

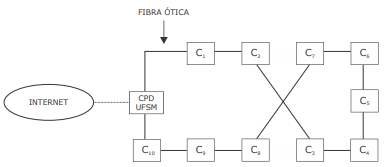

O CPD está conectado à Internet por um link de alta velocidade. Cada centro está conectado ao próximo por um cabo de fibra ótica. Qualquer comunicação que chega da Internet é repassada pela rede ao C1, que repassa ao C2 e assim sucessivamente, até atingir o destino, ou retornar ao CPD, via C10. Neste caso, o destinatário não existe ou não está disponível.

Isso reflete a topologia de rede do tipo

Considerando o contexto dado, é correto afirmar que

I - Os dispositivos SSD têm menor latência de busca que os HDD (Hard Disk Drive), por não terem partes móveis.

II - Quando necessário, um dispositivo SSD deve sofrer "formatação rápida" ao invés de "formatação completa", para não sofrer degradação precoce.

III - Os dispositivos SSD possuem limitação quanto ao número de ciclos de leitura que podem sofrer, o que reduz sua vida útil.

Está(ão) correta(s)

I - protected garante acesso a subclasses e outras classes do mesmo package.

II - Uma classe pode declarar uma constante com public static final.

III - private ajuda em testes e depuração, pois limita o escopo de acesso a apenas subclasses.

IV - Se uma variável não tem modificador especificado, o modificador de acesso padrão será protected.

Estão corretas

Assinale a alternativa que corresponde à sequência de comandos necessários para executar as etapas de cópia, compactação e transferência da imagem de disco de acordo com a situação descrita acima.

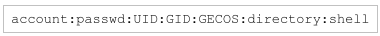

A partir da análise da linha, assinale a alternativa correta.

Assinale a alternativa que apresenta corretamente os sistemas de arquivos que suportam journaling, desfragmentação online e limite de quotas em disco.

Assinale a alternativa que completa corretamente as lacunas do texto.

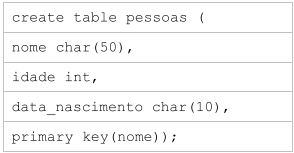

Tabela SQL

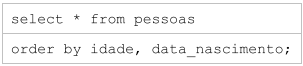

Consulta em SQL

Assinale a alternativa correta.

( ) A operação union remove duplicatas automaticamente.

( ) O número de cópias duplicadas de uma tupla no resultado da operação except all é igual ao número de cópias duplicadas da tupla no primeiro conjunto menos o número de cópias duplicadas da tupla no segundo conjunto, desde que essa diferença entre o número de cópias seja positiva.

( ) Se o número de cópias duplicadas de uma tupla no primeiro conjunto é d1 e no segundo conjunto é d2, o número de tuplas duplicadas no resultado da operação intersect all é igual ao valor máximo entre d1 e d2.

A sequência correta é

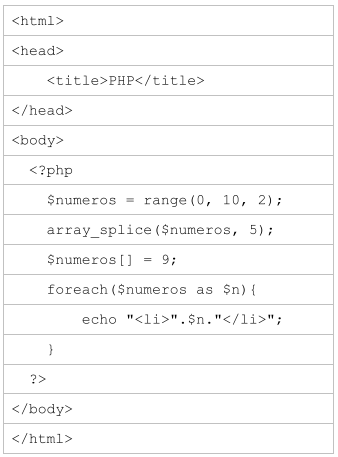

A partir da análise do código PHP, assinale a alternativa correta.

Sobre as estruturas de dados, considere as afirmativas a seguir.

I - Uma Pilha pode ser implementada com uma Fila FIFO (first-in, first-out).

II - Uma Pilha pode ser implementada com uma estrutura de dados Lista.

III - Uma Lista permite inserção ou remoção no início ou fim da estrutura de dados.

IV - O topo de uma Pilha é o elemento mais antigo inserido.

Estão corretas

( ) A permissão read permite listar os arquivos de um diretório, desde que o usuário tenha as permissões necessárias para acessar o diretório em questão.

( ) Um usuário precisa apenas de permissão read em cada diretório do caminho completo para abrir um arquivo qualquer, por exemplo, o arquivo /etc/include/stdio.h.

( ) Em diretórios, não é preciso a permissão read para acessar subdiretórios.

A sequência correta é

Qual é o comando que ordena as linhas do arquivo por GID e UID, respectivamente, e imprime apenas o campo account?

Assinale a alternativa que completa corretamente as lacunas do texto

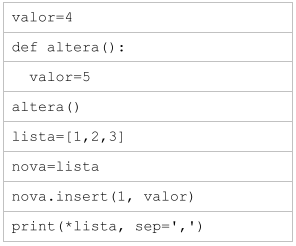

Considere o código Python versão 3 a seguir.

A saída desse programa será