Questões de Concurso

Para if-sp

Foram encontradas 1.803 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Muitas enzimas têm sido nomeadas pela adição do sufixo “-ase” ao nome do seu substrato, ou à palavra que descreve sua atividade. No entanto, devido a ambiguidades e o crescente número de enzimas recém-descobertas, foi adotado um sistema para nomeá-las e classificá-las. Esse sistema divide as enzimas em seis grandes classes, cada uma com subclasses, conforme o tipo de reação catalisada. A cada enzima é atribuído um número classificatório de quatro dígitos, o número na Comissão de Enzimas (número E.C.), e um nome sistemático, que identifica a reação que ela catalisa.

Fonte: Adaptado de LEHNINGER, A. L., NELSON, D. L.;

COX, M. M., 2022)

Considerando o exposto, assinale a alternativa que relaciona corretamente o nome da classe enzimática com o tipo de reação catalisada.

“(..) Depois de a Covid-19 ter sido alvo no final de 2020 das primeiras vacinas baseadas na ação do RNA mensageiro (mRNA) aprovadas para uso em humanos, um novo avanço significativo na área de imunizantes foi obtido em agosto deste ano: a farmacêutica indiana Zydus Cadila conseguiu aprovar de forma emergencial a primeira vacina de DNA diretamente injetado no corpo humano, também voltada para o combate do Sars- -CoV-2.(...)

(...) Em relação às vacinas de mRNA, como as da Moderna e da Pfizer/BioNTtech contra Covid-19, os imunizantes baseados em DNA apresentam, em tese, algumas vantagens: são mais fáceis e baratos de produzir e não precisam de condições especiais para serem armazenados, uma vantagem a favor do seu emprego em lugares remotos ou com pouca infraestrutura.(...)”

Fonte: GERAQUE, Eduardo. Primeira vacina de DNA.

Pesquisa FAPESP, São Paulo: FAPESP, ano 24, ed. 308, p.

19-21, outubro 2021.

Com relação às vacinas de DNA, pode-se afirmar que ocorre a inoculação de:

Em 1921, dois pesquisadores na Universidade de Toronto, Frederick Banting e John Macleod, descobriram uma nova substância capaz de reduzir a taxa glicêmica do sangue de pacientes diabéticos terminais. Essa nova substância foi batizada de insulina. A partir de 1982, a Companhia Eli Lilly anunciou a aprovação dos governos da Grã-Bretanha e dos Estados Unidos para a comercialização de insulina humana para o tratamento de Diabetes. Atualmente, milhões de pessoas beneficiam-se com um tratamento eficaz para essa doença.

Assinale a alternativa que descreve como esse hormônio é produzido, atualmente, em larga escala, com risco reduzido de reações colaterais:

The role of technology in language and literacy education

As Dourish and Bell (2011) have pointed out, “The technologically mediated world does not stand apart from the physical one within which it is embedded; rather, it provides a new set of ways for that physical world to be understood and appropriated” (p. 132). But those new ways of understanding and appropriating are not likely to be developed automatically. A favorable disposition of mind is a prerequisite. And that disposition is probably best fostered in educational settings. Young people today learn digitally mediated modes of expression largely outside of school, and those out of school uses of digital technologies are often more varied and more sophisticated than those they encounter at school (Jenkins, Purushotma, Weigel, Clinton, & Robison, 2009; Lundby, 2008). This raises the question of what the function of schools should be with respect to digital technologies and literacy. If literacy is the know-how needed to deal with the technology of writing in a given culture, and if globalization and its attendant social and technological changes have simultaneously increased individuals’ control of and control by technologies of communication, then I would suggest that the answer to the question above is that schools need to foster literacy that includes a dimension of critical semiotic awareness.

KERN, Richard. Language, literacy, and technology. Cambridge University Press, 2019.

According to the text, the technologically mediated world influences the understanding and appropriation of the physical world, therefore what role should educational settings play in this context to improve students’ awareness?

Genres, according to what is being appointed above, are defined according to their

In Language Testing and Assessment: An advanced resource book, Fulcher and Davidson (2007) state that there are important differences between largescale testing and classroom assessment, although the latter usually benefits from concepts presented in studies related to the former. Based on such divergence, it is correct to say that:

Assertion (A)

When designing an English for Specific Purposes (ESP) course, the first stage is to carry out a rigorous needs analysis of the target situation and only after that the organizational patterns in specific texts should be identified to specify the linguistics means by which they are signaled. After adding such patterns to specific register and lexical components, the course design is ready. Thus, there are just these three stages in ESP for Hutchinson and Waters (1987).

Reason (R)

Using the analogy of a tree, Hutchinson and Waters (1987) defined ESP as a language product whose root is English Language Teaching (ELT) and branches are English for Academic Purposes (EAP) and English for Occupational Purposes (EOP). Thus, the main point of ESP is to teach specialized vocabulary.

Literacy involves having the wherewithal to base one’s interpretive and creative decisions on one’s personal purposes, one’s understanding of the medium one is working with, and the conditions of possibility of reception, acceptance, or rejection by others. The importance of the medium translates into a number of pedagogical goals for language and literacy education:

• To develop learners’ ability to reflect on relationships between language forms and their material contexts.

• To make learners aware of how those relationships change over time and through different mediums and different cultures of reading (i.e., to make learners aware of the historical precedents that have helped shape the communication technologies they use).

• To develop learners’ ability to analyze mediums to identify their ideological (or commercial) underpinnings, and to be aware of how mediums can be used to manipulate consumers and citizens, and to resist such manipulation. To accomplish these goals, teachers should engage learners with questions about how the new media born of the digital age relate to ‘old’ media, and perhaps even ancient media, to allow them to discover what aspects of literacy have remained relatively constant, which have changed, and what the significance of those changes might be.

KERN, Richard. Language, literacy, and technology. Cambridge University Press, 2019.

Based on the text, which of the following best describes the pedagogical goals for language and literacy education in the context of media?

Introductory classroom Young EFL learners in an English language school. Teacher starts the class asking a strong learner, ‘Enzo, how are you?’ The learner responds, ‘Fine, how are you?’. The teacher continues, asking different learners, who respond in turn: Teacher: Sophia, how are you? Student: Fine, how are you? Teacher: Francisco, how are you? Student: Fine, how are you? Teacher: Valentina, how are you? Student: Fine, how are you? If a learner struggles to produce the response, the teacher demonstrates the correct utterance by first mouthing the syllables and then saying them aloud if necessary. The teacher corrects pronunciation, particularly emphasizing the /h/ sound in ‘how’ by breathing on her/his hand as if using a mirror, and drills the prompts with the students. The activity continues until every learner has been asked and has provided the correct response.

In Avaliação da aprendizagem de línguas e os multiletramentos, Duboc (2015) states that the emergence of new literacies in the post-typographical society is closely related to a new understanding of subject, language and meaning making processes. Regarding knowledge construction in both moments discussed by the author, it is correct to say that:

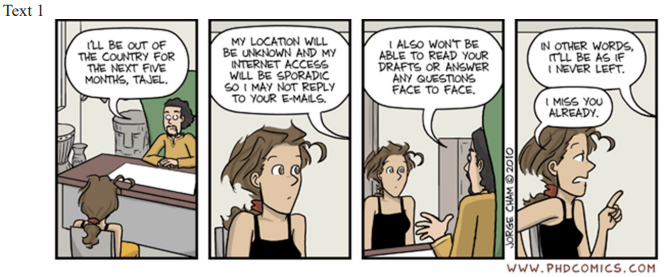

Fonte: Disponível em: https://phdcomics.com/comics.php?f=1374.Acesso em: 30 ago. 2024.

Fonte: Disponível em: https://worldofmirth.com/products/ ugh-as-if-clueless-vinyl-sticker. Acesso em: 30 ago. 2024.

How does the semantic use of ‘as if’ in the final panel of the comic strip in Text 1 contrast with its application in Text 2?

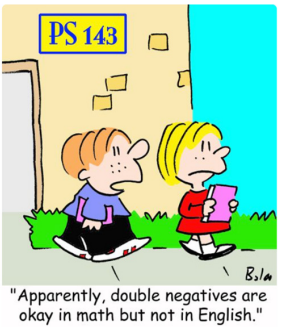

Fonte: Disponível em: https://www.cartoonstock.com/ cartoon?searchID=CS249584. Acesso em: 2 ago. 2024.

The comic cartoons, frequently, highlight an interesting linguistic construction often censured by grammarians: the use of double negatives to articulate a single negation. The critique of double negatives is based on the notion that negation is an absolute concept; something is either present or absent, and adding a second negative into a sentence does not make it more negative than it was before. However, Swan (2005, p. 364) reminds us that “multiple negatives are sometimes used instead of simple positive structures for special stylistic effects. This is rather literary; in spoken English, it can seem unnatural or old-fashioned”. In which of the alternatives bellow there is a purposeful use of a double negative structure for stylistic gains?

The use of the word ‘America’ in the singular and without an adjective may shock the reader. In the expressions ‘God bless America’ or ‘Make America great again’, the part is taken for the whole. In Latin America, people speak more accurately of the Americas - Las Americas. ‘America’ was the baptismal name given in I507 by the German cartographer Martin Waldseemüller in Saint-Diédes-Vosges, based on the voyage of the Italian Amerigo Vespucci to only the southern half of the Western hemisphere. The symbolic cornering of its two continents by English-speaking and Protestant America, ignoring the Romance languages and Catholic traditions in the rest of the New World, has since expressed the relationship of forces between them. In what follows, the word designates less a state and a territory than a certain form of civilization.

DEBRAY, Regis. Civilization. How we all became American. Verso: London, 2019.

According to the text, what does the use of the term ‘America’ without an adjective signify in the context of English-speaking and Protestant America?